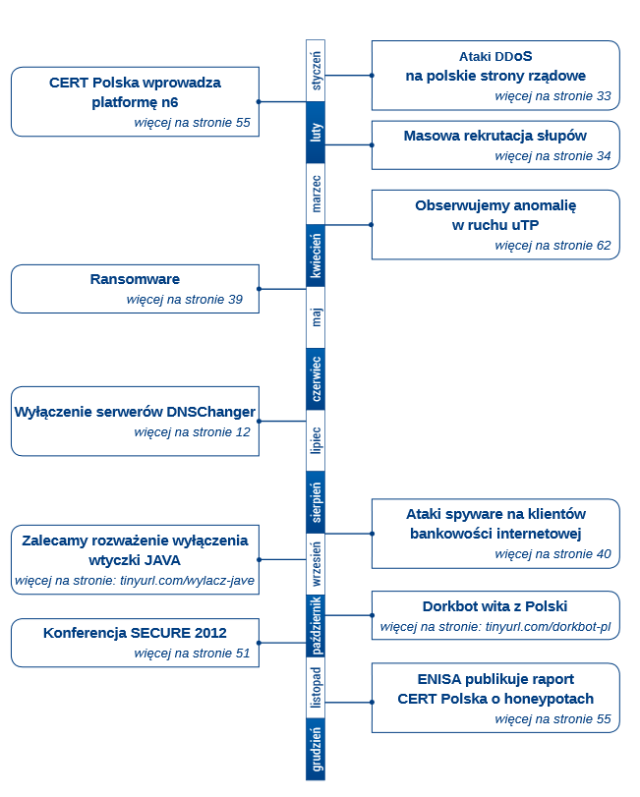

Ukazał się raport Cert Polska za rok 2012 dotyczący zagadnień związanych z bezpieczeństwem teleinformatycznym (m.in. komputerowym ;-)).

Z raportu jak zawsze można dowiedzieć się kilku ciekawych informacji… Całość przeczytają raczej osoby „techniczne i z branży”, to jednak zachęcam „zwykłych internautów” do zapoznania się choćby z niektórymi rozdziałami raportu – gdyż dotyczą one zagrożeń czyhających na każdego z nas…

Spis treści w artykule

Cert (Computer Emergency Response Team) Polska

Zaczniemy od krótkiego cytatu wyjaśniający czym jest Cert Polska:

Zespół powołany do reagowania na zdarzenia naruszające bezpieczeństwo w sieci Internet. CERT Polska działa od 1996 roku (do końca roku 2000 pod nazwą CERT NASK), a od roku 1997 jest członkiem FIRST (Forum of Incidents Response and Security Teams). W ramach tej organizacji współpracuje z podobnymi zespołami na całym świecie. Zespół CERT Polska działa w strukturach Naukowej i Akademickiej Sieci Komputerowej. Działalność zespołu jest finansowana przez NASK.

CERT Polska: Analiza incydentów naruszających bezpieczeństwo teleinformatyczne, raport za rok 2012.

Kilka wybranych wniosków/obserwacji zespołu Cert Polska:

Polska wypada dobrze na tle innych krajów pod względem liczby utrzymywanych w naszym kraju stron związanych z phishingiem i złośliwym oprogramowaniem – w statystykach znajdujemy się poza pierwszą dziesiątką.

Niestety, znacznie gorzej jest w przypadku problemów związanych z komputerami użytkowników indywidualnych, a więc liczby botów, skanowań i wysyłanego spamu.

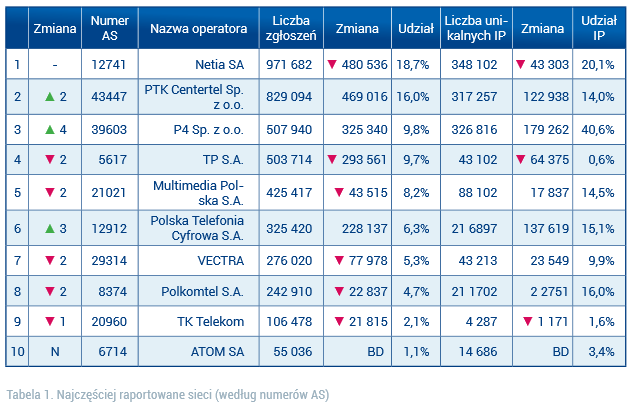

Przyczyniają się do tego przede wszystkim sieci operatorów komórkowych, oferujących mobilny dostęp do Internetu, a także Netia – jeden z największych operatorów telekomunikacyjnych.

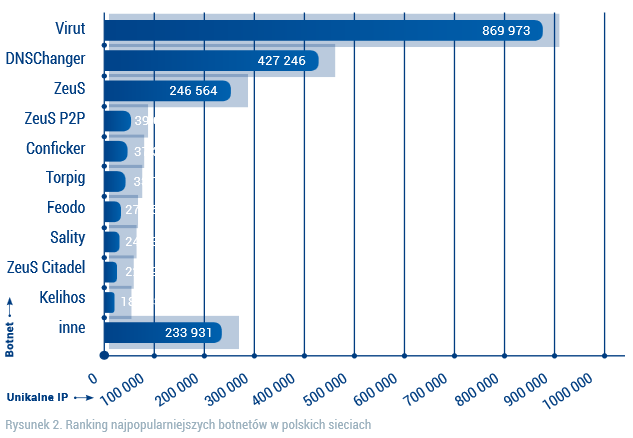

Ranking najpopularniejszych botnetów w polskich sieciach

Tu pierwsze 3 miejsca zostały obsadzone przez:

- Virut

- DNSChanger

- ZeuS (w tym odmiany ZeuS P2P i ZeuS Citadel)

.

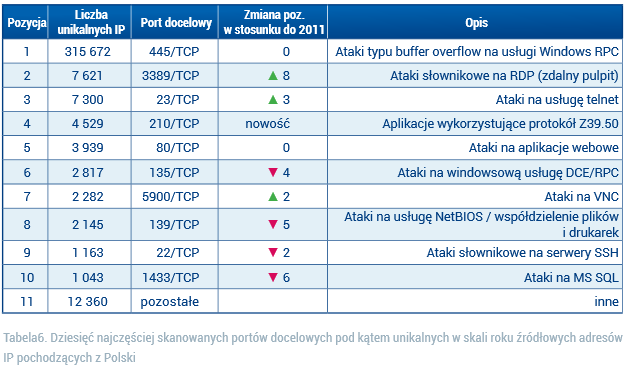

10 najczęściej skanowanych portów pod kontem usług

Chyba już standardowo większość ataków dotyczy usługi SMB (port 443), ale w roku 2012 przybyło znacznie ataków na zdalny pulpit (RDP) w systemie Windows

- Ataki typu buffer overflow na usługi Windows RPC/SMB (Port 445/TCP)

- Ataki słownikowe na RDP (zdalny pulpit) (Port 3389/TCP)

- Ataki na usługę telnet (Port 23/TCP)

- Aplikacje wykorzystujące protokół Z39.50 (Port 210/TCP)

- Ataki na aplikacje webowe (Port 80/TCP)

- Ataki na windowsową usługę DCE/RPC (Port 135/TCP)

- Ataki na VNC (Port 5900/TCP)

- Ataki na usługę NetBIOS / współdzielenie plików i drukarek (Port 139/TCP)

- Ataki słownikowe na serwery SSH (Port 22/TCP)

- Ataki na MS SQL (Port 1433/TCP)

.

Liczba unikatowych złośliwych linków występujących w domenie .pl

.

SPAM: Najczęściej raportowane sieci (wg nr AS)

.

I coś dla „zwykłego internauty”

Mniej technicznym polecam zapoznać się przynajmniej z rozdziałem 4 (strona 32), np.:

4.2 „Polowanie na muły” (strona 34)

W 2012 roku odbyło się kilka kampanii mających na celu rekrutację osób transferujących środki pieniężne. Pieniądze te zazwyczaj pochodzą z kradzieży internetowych kont bankowych.

Pełen raport znajdziecie pod tym adresem (plik PDF)

- Zakupy w sklepie Bambu Lab bez podatku VAT, czyli rejestracja jako B2B oraz specjalny link do specjalnego sklepu - 1970-01-01

- W Home Assistant 2024.7 w końcu można bezpośrednio z właściwości danego elementu zarządzać jego rozmiarem w cały jeszcze czas eksperymentalnym układzie „sekcje” - 1970-01-01

- Sprzedajesz drona DJI? Usuń go ze swojego konta. Kupujesz używanego drona DJI? Zadbaj, by dotychczasowy właściciel usunął go ze swojego konta! - 1970-01-01