Wprawdzie jednorazowe kody SMS’ówe cały czas są bezpieczną i zarazem relatywnie wygodną „drugą linią uwierzytelnienia” np. przy transakcjach bankowych… To osoby którym to „nie na rękę” próbują coraz skuteczniej temu zaradzić…

Na pewno ułatwieniem jest powszechność „smartfonów”, na których możemy instalować dodatkowe oprogramowanie – co pozwala za pomocą odpowiednio przygotowanej aplikacji dobrać się i do naszych haseł jednorazowych przesyłanych na telefon, jak i loginu i hasła do systemu transakcyjnego banku – jeśli korzystamy z niego na telefonie. Można też zaatakować niezależnie komputer i telefon – i próbować powiązać ze sobą te dane…

Spis treści w artykule

mBank: Hasło jednorazowe z ! na początku…

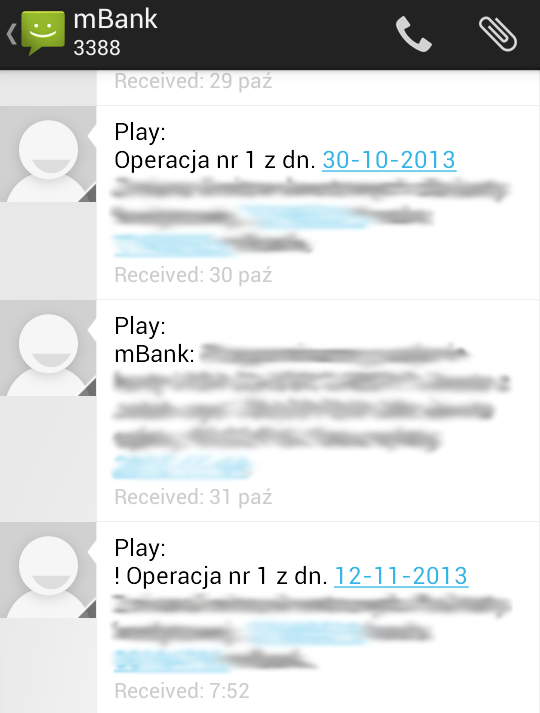

Dziś wykonując wymagającą dodatkowego uwierzytelnienia (jednorazowe hasło SMS) operację w mBanku zauważyłem mała zmianę w treści wiadomości SMS z kodem:

Jak widać – na początku wiadomości znajduje się wykrzyknik (!)

Pewnie można by pomyśleć, że to jakiś błąd w usłudze wysyłającej SMS’y – ale w takich „miejscach” nie ma miejsca na błędy… A do tego miałem wrażenie, że niedawno coś na ten temat czytałem…

Raport NASK/CERT Polska „Analiza przypadku: botnet PowerZeus”

Procedura takiego ataku wygląda dość klasycznie:

- Na stronie WWW dostajemy informacje o konieczności zainstalowania dodatkowej aplikacji, która ma zapewnić dodatkowe bezpieczeństwo

- Podajemy numer telefonu – przychodzi SMS z linkiem do aplikacji, którą „należy” pobrać i zainstalować

Aplikacja ta nosi rożne nazwy, miedzy innymi poland.apk, polska.apk

lub e-security.apk.

To co może zwrócić naszą uwagę – to fakt, że aplikacja nie pochodzi ze sklepu Google Play i do jej instalacji trzeba najpierw aktywować w telefonie opcję:

Nieznane źródła – Zezwalaj na instalowanie aplikacji z nieznanych źródeł.

Sterowanie za pomocą komend SMS

W raporcie znajdziemy również informacje o „komendach” wysyłanych SMS’em, za pomocą których można sterować zachowaniem aplikacji.

Komenda to pierwszy znak SMS’a, i tak:

- # – Wysłanie danych naszego telefonu na zdefiniowany/ustawiony numer (get info)

Model :<model > AC:<kod > H:<ukryty > AltC :<stan > V:< wersja > Mf:< producent >/< android >

Gdzie:

- <model> to model telefonu (np. GT-S5830)

- <kod> jest unikatowym kodem aktywacyjnym telefonu powstałym z numeru IMEI

- <ukryty> określa czy działalność programu jest ukryta

- <stan> mówi o tym czy przekierowania SMS sa aktywne

- <wersja> jest wersja złośliwego oprogramowania (w tym przypadku 1.2.9)

- <producent> oznacza producenta telefonu (np. samsung)

- <android> wersje systemu operacyjnego (np. 2.2.1)

- / – Ustawia nowy numer, m.in. na który wysyłane są kopie otrzymanych wiadomości SMS (new number)

- , – Wyłącza wysyłanie kopii SMS’ów (musi przyjść z ustawionego/uprawnionego numeru)

- ! – Oprogramowanie zostaje zdezaktywowane/wyłączone (uninstall)

I zdaje się, że właśnie ostatnią z komend postanowił „prewencyjnie” wykorzystać mBank w swoich wiadomościach SMS:

Celowe działanie mBanku? Raczej tak…

Wprawdzie na stronie mBanku nie znalazłem żadnych informacji na ten temat, ale wątpię by to był przypadek, a tym bardziej błąd systemu…

Wygląda na to, że bank postanowił na wszelki wypadek zabezpieczyć wiadomości wysyłane do użytkowników – a tym samym przy okazji czyszcząc ich systemy z trojana – za pomocą prostego ruchu, jakim było dodanie wykrzyknika na początku wiadomości SMS z hasłem jednorazowym:

- ! – Oprogramowanie zostaje zdezaktywowane/wyłączone (uninstall)

Jak dla mnie zagranie jak najbardziej słuszne…

- Zakupy w sklepie Bambu Lab bez podatku VAT, czyli rejestracja jako B2B oraz specjalny link do specjalnego sklepu - 1970-01-01

- W Home Assistant 2024.7 w końcu można bezpośrednio z właściwości danego elementu zarządzać jego rozmiarem w cały jeszcze czas eksperymentalnym układzie „sekcje” - 1970-01-01

- Sprzedajesz drona DJI? Usuń go ze swojego konta. Kupujesz używanego drona DJI? Zadbaj, by dotychczasowy właściciel usunął go ze swojego konta! - 1970-01-01