Niewiele czasu minęło od poważnej luki w SSL (Heartbleed) która obiegła nie tylko świat IT, a mamy kolejną – chyba nawet groźniejszą – lukę, tym razem w Bashu (GNU Bourne Again Shell).

Spis treści w artykule

Shellshock (CVE-2014-6271)

Podatność dotyczy powłoki Bash (ale i sh itp.) w systemie Linux i pozwala – przy pewnych założeniach – na zdalne wykonanie kodu na podatnym systemie/urządzeniu, i w dużym skrócie wynika to z niewystarczającego filtrowania danych wejściowych…

Sprawdzamy, czy system podatny na Shellshock

W tym celu korzystamy z polecenia:

f='() { echo "Na razie jest ok..."; }' bash -c 'f'

Choć na potrzeby testu na Shellshock trochę je zmodyfikujemy:

f='() { echo "Na razie jest ok..."; }; echo "Ale tu już mamy problem!"' bash -c ''

Jeśli wyświetli się „Ale tu już mamy problem!”, to oznacza to, że faktycznie mamy problem… ;-)

Inny test na jaki można trafić:

env x='() { :;}; echo vulnerable' bash -c "system"

Jeśli wyświetli się „vulnerable”, to również w tym przypadku mamy problem…

Łatamy system Debian/Raspbian

W przypadku Raspberry Pi i systemu Raspbian wystarczy zaktualizować system:

sudo apt-get update -y && sudo apt-get upgrade -y && sudo apt-get dist-upgrade -y

Lub korzystając z aptitude:

sudo aptitude update -y && sudo aptitude upgrade -y && sudo aptitude dist-upgrade -y

W przypadku „normalnego” Debiana (Wheezy) prawdopodobnie aktualizacja nie rozwiąże problemu, a przynajmniej nie na „standardowych źródłach pakietów”.

Łatamy ręcznie Basha w Debian Wheezy

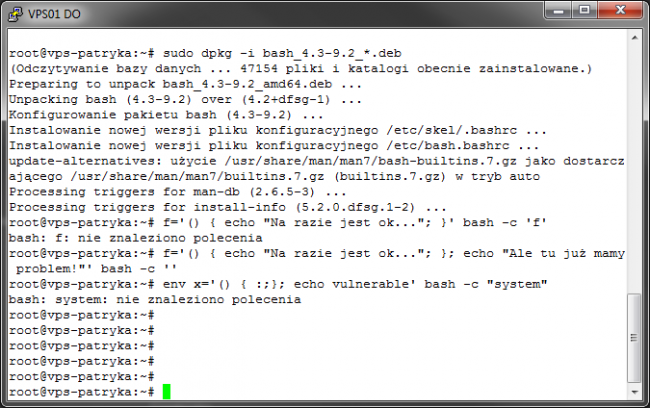

Na szczęście możemy szybko załatać system ręcznie, korzystając z 2 poleceń:

wget http://ftp.debian.org/debian/pool/main/b/bash/bash_4.3-9.2_$(dpkg –print-architecture).deb

sudo dpkg -i bash_4.3-9.2_*.deb

Od tego momentu testy na podatność powinny wykazać, że system jest już bezpieczny:

Przynajmniej na Shellshocka ;-)

- Zakupy w sklepie Bambu Lab bez podatku VAT, czyli rejestracja jako B2B oraz specjalny link do specjalnego sklepu - 1970-01-01

- W Home Assistant 2024.7 w końcu można bezpośrednio z właściwości danego elementu zarządzać jego rozmiarem w cały jeszcze czas eksperymentalnym układzie „sekcje” - 1970-01-01

- Sprzedajesz drona DJI? Usuń go ze swojego konta. Kupujesz używanego drona DJI? Zadbaj, by dotychczasowy właściciel usunął go ze swojego konta! - 1970-01-01