Jest gorącym zwolennikiem autoryzacji dwuskładnikowej (2FA), przynajmniej tam, gdzie autoryzacja opiera się na nazwie użytkownika i haśle, czyli elementach relatywnie stałych. Dostałem ostatnio cynk z Hitme.pl, że właśnie wprowadzili tego typu autoryzację dla swoich użytkowników. A, że z Hitme.pl korzystam na specjalnych warunkach (choć od tego czasu zmienił się serwer, na którym stoi strona), do tego zdarza mi się polecać ich usługi, to chyba warto wspomnieć o tym fakcie.

Autoryzacja dwuskładnikowa w Hitme.pl

Zacznę od małego prowadzenia dla tych, co nie wiedzą co to jest ta autoryzacja dwuskładnikowa, czyli 2FA. W skrócie polega to na tym, że podczas logowania oprócz nazwy użytkownika i hasła (elementy stałe) musimy też podać element zmienny. Kiedyś to były papierowe kody jednorazowe, czy sprzętowe tokeny.

Obecnie częściej możemy spotkać się z jednorazowymi kodami SMS (znanymi np. bankowości internetowej), czy kodami generowanymi przez programowe tokeny, np. jako aplikacja w telefonie (polecam Authy). Coraz większą popularnością cieszą się też rozwiązania sprzętowe typu YubiKey/U2F, a niedawno Google umożliwiło wykorzystanie jako takiego tokena telefonu z Androidem (choć na razie działa to w ograniczonym zakresie).

Teoria za nami, można przystąpić do aktywacji dwuskładnikowego uwierzytelnienia (2FA) w Hitme.pl, a konkretnie do panelu klienta (o tym jeszcze słówko będzie pod koniec).

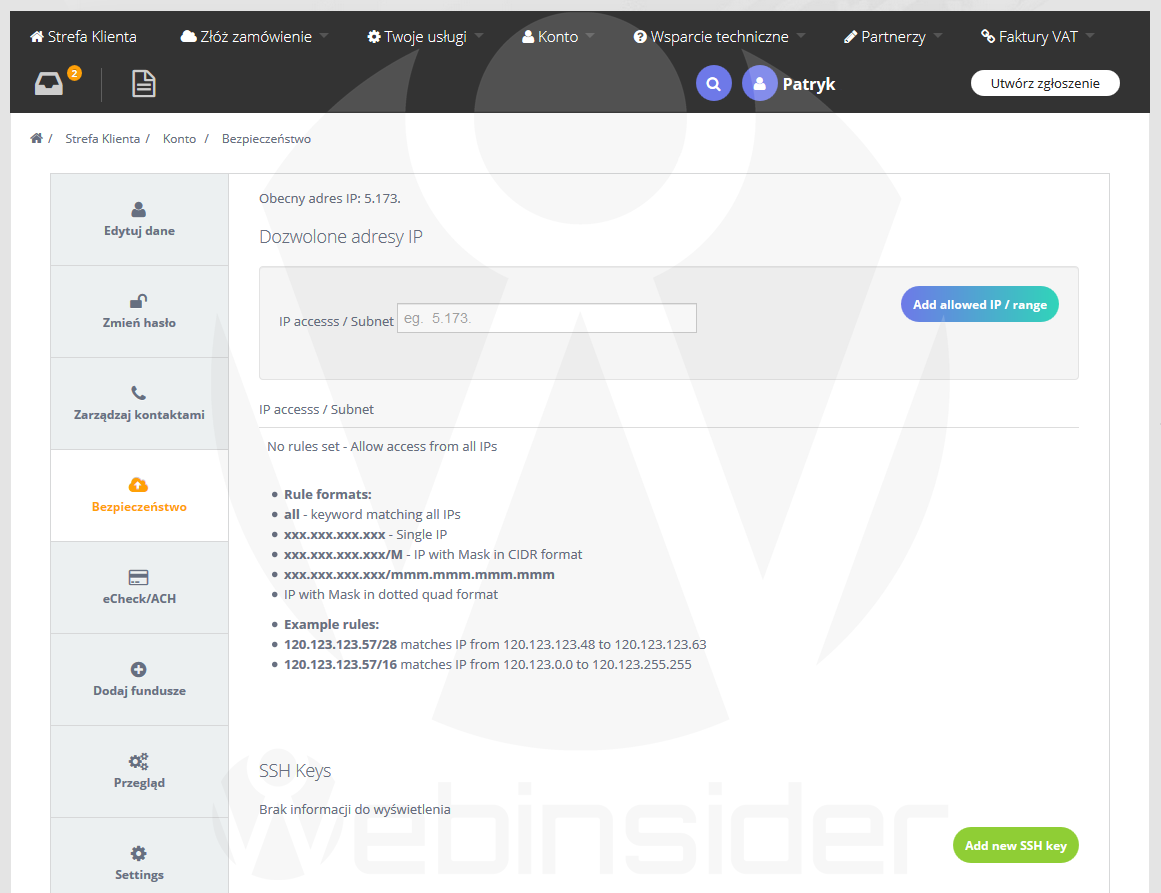

Odruchowo udałem się do sekcji „bezpieczeństwo” w ustawieniach konta, jednak szybko okazało się, że to ślepa uliczka:

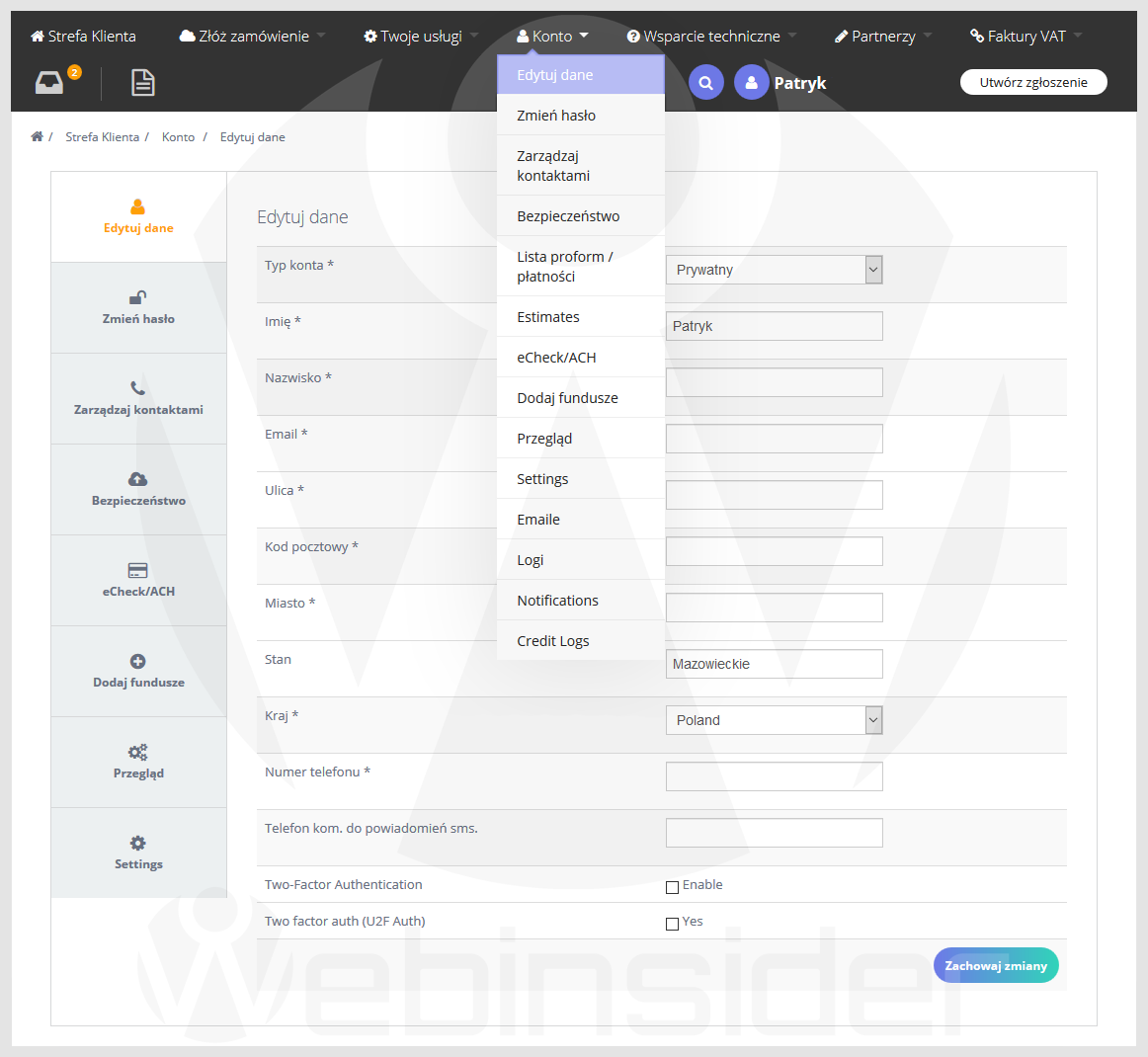

Skoro tu nie znalazłem odpowiedniej opcji, postanowiłem sprawdzić ekran zmiany hasła – też pudło. I tak trafiłem na ekran edycji danych (typ konta, imię i nazwisko, adres, itp.). I to okazał się strzał w dziesiątkę. Nawet jeśli niekoniecznie to najlepsze wg mnie dla takiej opcji miejsce (już po napisaniu tego tekstu dostałem link do poradnika na stronie Hitme.pl, gdzie jest informacja, gdzie znajdziemy odpowiednią opcję):

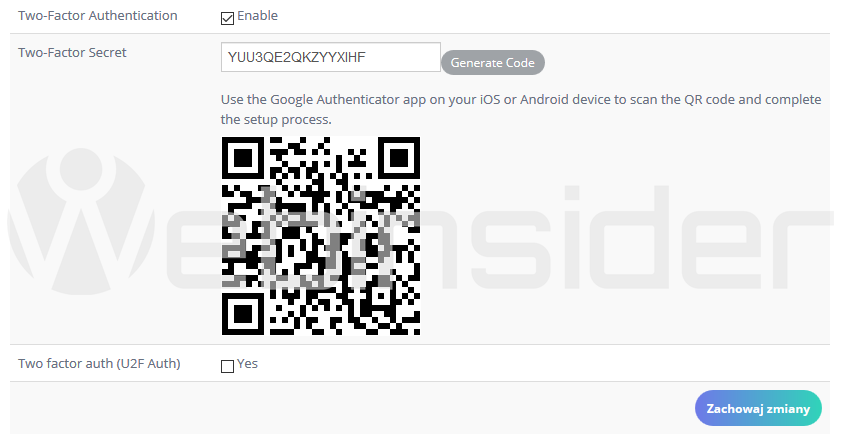

W tym miejscu możemy aktywować autoryzację za pomocą programowego tokena (ponownie polecam Authy), generując dla niego kod, który potem trzeba dodać do aplikacji (zeskanować QR Code, lub przepisać kod ręcznie):

Z tego miejsca możemy też aktywować autoryzację za pomocą wspomnianych kluczy sprzętowych, czyli U2F. Wprawdzie nie są one jeszcze specjalnie popularne, ale ich niewątpliwą zaletą jest to, że dodatkowo weryfikują one adres strony, do której się logujemy, co pozwala zablokować większość najpopularniejszych ataków.

Od tego momentu, podczas logowania do panelu klienta Hitme.pl, oprócz loginu i hasła, system będzie wymagał podania również kodu jednorazowego (lub użycia urządzenia U2F):

Ogólnie jestem zadowolony z wprowadzenia autoryzacji dwuskładnikowej w Hitme.pl, choć czuje pewien niedosyt – dostep do panelu klienta mam zabezpieczony, ale dostęp do panelu zarządzania serwerami (VPS Control Panel) jeszcze takiej opcji się nie doczekał. A jest to moim zdaniem dużo bardziej newralgiczne miejsce, i mam nadzieję, że również tutaj niebawem taka opcja się pojawi.

Zwłaszcza że z tego typu zabezpieczeń prędzej skorzystają osoby bardziej zaawansowane, a tym samym jest większa szansa, że korzystające z VPSa, a nie „zwykłego” hostingu… Choć mam świadomość, że to też może zależeć od ekipy odpowiedzialnej za rozwój panelu/skryptu SolusVM.

- Gen AI w Envato, czyli w ramach usługi Envato Elements mamy teraz dostęp do całego wachlarza narzędzi wspieranych przez AI - 1970-01-01

- DJI Mini 5 Pro, czyli mały dron z klasą C0, a spore zamieszanie, bo niby sub250, a jednak waży powyżej 250 gramów - 1970-01-01

- W Home Assistant 2025.6 w końcu mamy przypisanie struktury menu bocznego (sidebar) do konta użytkownika, więc teraz pora jeszcze na kolory (motyw) - 1970-01-01