Dyski w swoich komputerach szyfruję od bardzo dawna. Kiedyś był to TrueCrypt, ale od kilku już lat do tego celu korzystam m.in. z wbudowanej w system Windows funkcji BitLocker. I tak, mam świadomość, że potencjalnie m.in. amerykańskie służby mogą mieć jakąś „tylną furtkę”, ale szczerze – gdybym ewentualnie znalazł się na ich celowniku, to akurat zawartość dysków mojego komputera byłaby chyba moim najmniejszym zmartwienie. Mi raczej chodzi o potencjalnego zwykłego złodzieja, by w razie co (odpukać) przynajmniej nikt niepowołany nie miał dostępu do moich danych. I do tego celu BitLocker sprawdza się idealnie – prosty w obsłudze, zintegrowany z systemem i narzędziami, i skuteczny. O tym ostatnim mogłem przekonać się choćby kilka dni temu, gdy z pewnych przyczyn jedna z szyfrowanych partycji została sformatowana. Co najmniej dwukrotnie…

Odzyskiwanie danych z uszkodzonego dysku BitLocker

Trello mi podpowiada, że zapewne o samym programie (szyfrowaniu) na pewno napiszę oddzielny artykuł, dziś za to będzie o awaryjnej procedurze odzyskiwania danych. Bo jak w przypadku każdego rozwiązania szyfrującego dyski i dane – konwencjonalne narzędzia/metody nie zawsze działają.

Kilka dni temu pisałem o tym, że po aktualizacji systemu Windows „wyparowały” mi urządzenia audio, czyli dźwięk. Nie pomagało nic – od tych bardziej konwencjonalnych metod, bo bardziej… hm… oryginalne (nietypowe). Dźwięku jak nie było, tak nie było. Dlatego postanowiłem przywrócić system z kopii zapasowej z przed ok 2 dni. Mogłem skorzystać jeszcze z przywracania systemu Windows do poprzedniej wersji, ale uznałem, że w tym przypadku więcej energii strace na poszukiwanie co się zmieniło, co zniknęło, a co nie.

Podczas tej operacji niestety okazało się, że program z którego korzystam do tego celu jakoś nie do końca poprawnie radzi sobie z przywracaniem systemu w mojej konfiguracji (dysk GPT, 3 partycje wykorzystywane przez system: boot, EFI, system). Kopie wykonuje poprawnie, ale przy przywracaniu w to samo miejsce ciągle było mu brak miejsce. I tak w trakcie „zabawy” by jednak system przywrócić przypadkowo została sformatowana (dwukrotnie, z różnymi rozmiarami jednostek alokacji) 4 partycja znajdująca się na dysku.

Nie będę wnikał w szczegóły pomyłki, po prostu się zdarzyła – dużo się działa wtedy ogólnie w moim otoczeniu, do tego obie główne partycje (system i dane) miały właściwie ten sam rozmiar, a i w programie narzędziowym zaszyfrowana partycja wyglądała na pustą (standard). I choć miałem kopie zapasowe danych na tej partycji, to nie wszystkich katalogów – zmiana systemu kopii zapasowych, do tego różne dane mają różne priorytety. Jak pech, to pech. W każdym razie postanowiłem spróbować odzyskać dane z przypadkowo skasowanej partycji.

Gdyby partycja nie była szyfrowana, to sprawa zapewne była by prosta. W tym jednak przypadku BitLocker zrobił swoje, i oczywiste było, że żaden program do odzyskiwania danych nic tam nie zobaczy. Można było spróbować odzyskać partycję np. za pomocą pogramu DMDE, ale podwójne formatowanie z różnym rozmiarem jednostek alokacji zrobiło swoje, i BitLocker nie był w stanie prawidłowo rozpoznać i odblokować partycji.

Wyszukiwarki zaspamowane są licznymi programami, które w tym przypadku mają pomóc. Oczywiście są to programy płatne, i to często nie mało. Nikomu nie bronię z nich korzystać w takiej sytuacji, ale w większości przypadków są to po prostu graficzne nakładki na standardowe narzędzie służące do odzyskiwania uszkodzonych partycji (dysków) zaszyfrowanych za pomocą BitLockera.

Cała operacja wymaga – poza danymi do odblokowania dysku – skorzystania z jednego polecenia:

repair-bde ŹRÓDŁO CEL -UWIERZYTELNIENIEZałóżmy, że próbujemy odzyskać dane z partycji oznaczonej jako „c” bezpośrednio na partycję „d”. Jeśli do standardowego odblokowywania dysku korzystamy z hasła, to komenda będzie wyglądać tak:

repair-bde c: d: -pw HASŁOJeśli korzystamy z pliku klucza (odblokowywanie za pomocą dysku USB) komenda będzie wyglądać tak:

repair-bde c: d: -rk ŚCIEŻKA:\DO\KLUCZA.BEKW przypadku, gdy nie pamiętamy hasła lub nie mamy dostępu do pliku klucza, możemy skorzystać również z hasła odzyskiwania:

repair-bde c: d: -rp KLUCZ_ODZYSKIWANIAKlucz ma postać:

111111-222222-333333-444444-555555-666666-777777-888888Z racji tego, że podczas tej operacji partycja źródłowa zostaje zastąpiona partycją z odzyskiwanymi (i odszyfrowanymi) danymi, to może się zdarzyć, że lepszym wyjściem będzie zapis do pliku (obrazy dysku) zamiast bezpośrednio na partycję (dysk). W tym celu w miejsce „celu” należy wskazać lokalizację pliku, w którym zostanie zapisany obraz dysku z odzyskanymi danymi, np.:

repair-bde c: d:\c.img -pw HASŁOObraz taki można później spróbować odczytać za pomocą programów narzędziowych, które obsługują tego typu format…

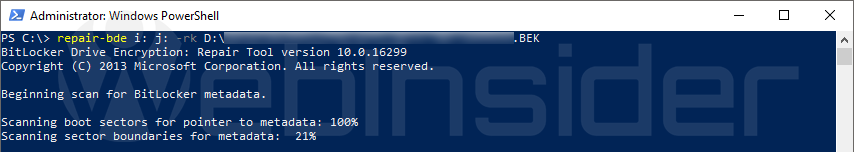

W tym momencie zacznie się skanowanie dysku, i tu musicie uzbroić się w cierpliwość – może to trochę potrwać, zwłaszcza przy większych dyskach:

Na koniec – w przypadku zapisu bezpośrednio na inną partycję – należy jeszcze skorzystać z programu do sprawdzania dysków, np.:

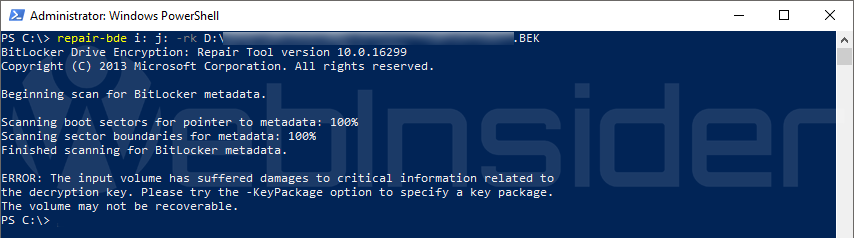

chkdsk d: /FW moim przypadku jednak operacja nic nie dała:

Niestety, ale podwójne formatowanie, ze zmianą rozmiaru jednostek alokacji zrobiło swoje. Dlatego, by zwiększyć szanse na sukces, procedurę odzyskiwania – nie tylko w przypadku partycji zaszyfrowanych BitLockerem – warto wykonać jak najszybciej. Gdyby to była partycja nieszyfrowana, to zapewne udało by się odzyskać sporą cześć danych, jednak partycje szyfrowane są bardziej wrażliwe na „zniekształcenia”. Dlatego zawsze dobrze mieć aktualne (i sprawdzone) kopie zapasowe danych, których nie chcemy stracić. Nie tylko w sytuacji, gdy szyfrujemy dyski…

- Gen AI w Envato, czyli w ramach usługi Envato Elements mamy teraz dostęp do całego wachlarza narzędzi wspieranych przez AI - 1970-01-01

- DJI Mini 5 Pro, czyli mały dron z klasą C0, a spore zamieszanie, bo niby sub250, a jednak waży powyżej 250 gramów - 1970-01-01

- W Home Assistant 2025.6 w końcu mamy przypisanie struktury menu bocznego (sidebar) do konta użytkownika, więc teraz pora jeszcze na kolory (motyw) - 1970-01-01

Co jesli to wirus zaszyfrowal dyski i nie pozostawił żadnych informacji co do ewentualnego okupu itp? Czy jest aktualnie jaka kolwiek szansa na odzyskanie plików z zaszyfrowanych dyskow?

Trzeba szukać na podstawie nazw plików (nazw i/lub ich rozszerzeń), może jakieś nagłówki… Coś, po czym dałoby się ustalić, z czym mamy do czynienia, by potem spróbować to rozszyfrować (np. dzięki jakiemuś znanemu błędowi, który został popełniony).

Czy to rozwiązanie sprawdzi się w przypadku pendrive’a z uszkodzoną strukturą? Niestety postępując według instrukcji okno wiersza polecenia prosi mnie ponownie o wpisanie hasła do pendrive’a (znam je), ale w tym kroku nie mogę nic wpisać do konsoli – po prostu tak jakby nie reagowała ona na przyciski klawiatury. Nie da się też wyłączyć funkcji bitlocker (błąd: „Urządzenie nie jest gotowe”), a DMDE faktycznie nie widzi dysku jako odszyfrowany, mimo że skanuję go po wpisaniu prawidłowego hasła i jego odblokowaniu (przy czym na samego pendrive’a nie da się wejść – błąd uszkodzonej i nieczytelnej struktury).

Jakieś porady? :)

komentarz do usunięcia/zignorowania. Problemem było to, że próbowałem użyć tej funkcji na komputerze, który nie ma modułu TPM, przez co nie można zarządzać funkcjami BitLocker. Spróbowałem na innym i działa

Zostawię, bo komuś może się przydać. A przy okazji, to jest też powód, dla którego zazwyczaj nie używam TPM.

No to ja mam zagadkę. Klientowi prawie padł dysk (SSD M.2). Były 2 duże partycje, Do pierwszej klient znalazł klucz odzyskiwania ale tam jest a) dużo błędów, b) nie ma tam nic co miałbym odzyskać. Do drugiej partycji nie może znaleźć klucza ale:

– gdybym jakimś cudem na pierwszej partycji (na ledwo działającym dysku) zainstalował na nowo windowsa (nie zmieni się sprzęt czyli TPM powinien pozwolić), druga partycja była automatycznie rozszyfrowywana, czy windows sam wyciągnie klucze z TPMa do rozszyfrowania drugiej partycji?

Jeśli drugi dysk był automatycznie odblokowywany przez system, to najlepiej wystartować system, natomiast niekoniecznie czysta instalacja jest dobrym pomysłem, choć to też zależy od konfiguracji szyfrowania. Jeśli nie, to zostaje klientowi lepiej szukać klucza odzyskiwania, bo one po to są, by je bezpiecznie trzymać na wypadek takiej sytuacji. Co do TPMa to odsyłam do dokumentacji BitLockera (np. https://docs.microsoft.com/en-us/windows/security/information-protection/bitlocker/bitlocker-recovery-guide-plan), bo ja z założenia nie korzystam z niego. Mam w komputerach, ale uważam, że w pewnych sytuacjach to może nie tyle proszenie się o problemy, ile o potencjalne komplikacje. Ale skoro TPM jest, a dysku nie da się „nim” odblokować, to… Ogólnie wiele zależy od konfiguracji usługi i to osoba szyfrująca wie co, kiedy i na czym tam polega.