O próbach oszustwa piszę dość rzadko. Nie tylko dlatego, że większość jest do siebie podobna i właściwie nie ma co w koło powielać tematu „w nowych szatach”. Ale również dlatego, że mało kiedy jakieś wiadomości tego typu przebiją się – przynajmniej jak ta, cześciowo – przez filtry, a tylko takim, którym się to uda – przynajmniej częściowo, ewentualnie warto poświęcić uwagę, bo to oznacza, że mogą uniknąć filtrów również w skrzynkach innych. I tak na jedną za „ze skrzynek kontrolnych” zawitał e-mail „od Allegro”, z informacją o tym, że „muszę zaakceptować nowy regulamin w ciągu 3 dni, by uniknąć blokady konta”. Klasyka, która jednak czasem działa, jak trafi na podatny grunt.

Próba wyłudzenia danych logowania do Allegro na „akceptację zmiany regulaminu”

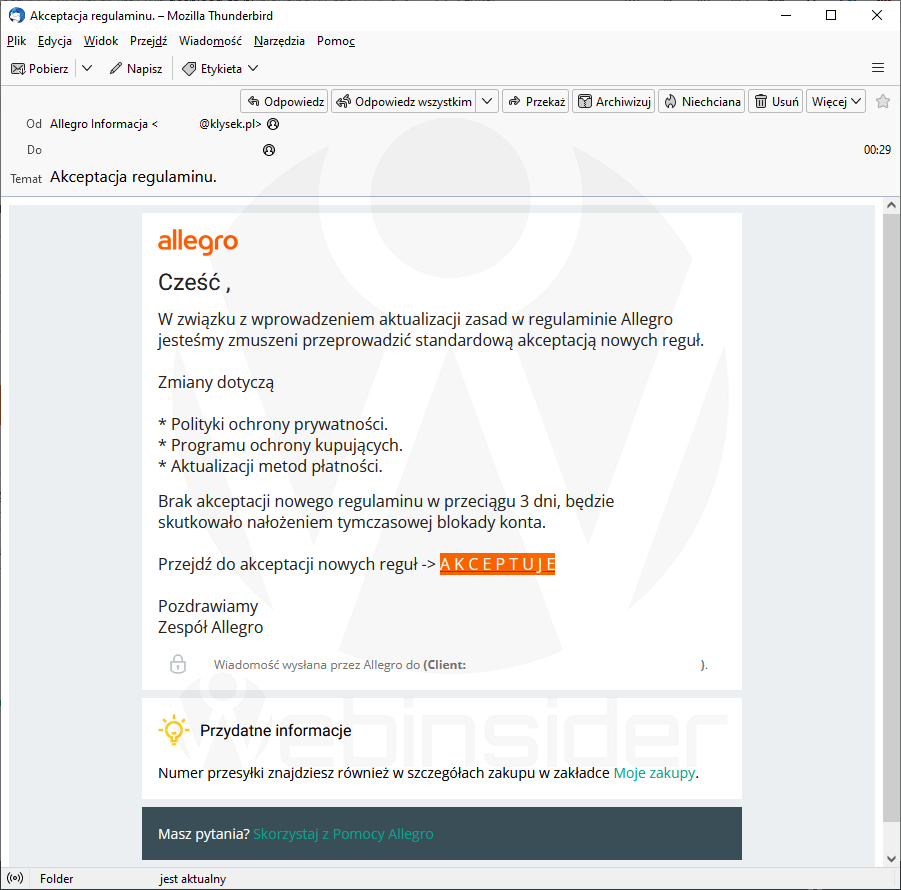

To, co rzuca się do razu w oczy, to relatywnie dobrze przygotowana wiadomość, przynajmniej od strony poprawności tekstu. Chyba oszuści przerzucili się na rozwiązania typu ChatGPT, które sprawdzają się w takich przypadkach lepiej, niż zwykły tłumacz internetowy:

Cześć ,

W związku z wprowadzeniem aktualizacji zasad w regulaminie Allegro jesteśmy zmuszeni przeprowadzić standardową akceptacją nowych reguł.Zmiany dotyczą

* Polityki ochrony prywatności.

* Programu ochrony kupujących.

* Aktualizacji metod płatności.Brak akceptacji nowego regulaminu w przeciągu 3 dni, będzie skutkowało nałożeniem tymczasowej blokady konta.

Przejdź do akceptacji nowych reguł -> A K C E P T U J E

Pozdrawiamy

Zespół Allegro

Idealnie nie jest, nie tylko ze względu na spację przed przecinkiem (chyba że to taki „ludzki pierwiastek” ;-)), czy „akceptację nowych reguł”, ale zdecydowanie lepiej, niż do niedawna jeszcze standardowy tekst „polskawy”.

Oczywiście co bardziej spostrzegawczy do razu zauważą, że nadawana nie jest Allegro, a adres w domenie klysek<kropeczka>pl, do tego adres IP w rekordzie SPF zgadza się z faktycznym nadawcą, więc oszukać filtry zawsze łatwiej, choć wiadomość i tak trafiła do SPAMu:

Received: from dedicated-aio138.rev.nazwa.pl (dedicated-aio138.rev.nazwa.pl. [77.55.222.138])I DNS domeny:

A: klysek<kropeczka>pl has address 77.55.222.138

TXT: klysek<kropeczka>pl descriptive text "v=spf1 a mx ip4:77.55.222.138 ~all"Nie zaskoczyło mnie to, że (kolejna) „kampania” jest realizowana z serwerów Nazwa.pl, bo mam wrażenie, że wszelkiej maści oszuści ich usługi hostingowe pokochali… ;-)

Kolejny alarmowy sygnał, to link, jaki kryje się pod „przyciskiem” do akceptacji regulaminu:

https://meyers.swlodkowska<kropeczka>pl/molastia/[email protected]Po wejściu na tę stronę (odradzam) następuje przekierowanie na kolejną stronę:

https://8b88e2b73d47340ab3e964a12d42b1aa.desploag<kropeczka>co.pl/ploi/slpq/64c253fb3994136ddbc98248b6337ef1/login/?I to właśnie tu, odbywa się „cała magia”, czyli próba kradzieży danych logowania do Allegro (kto jeszcze nie ustawił, ten niech przerwie czytanie i od razu ustawi sobie dwuskładnikowe uwierzytelnienie na Allegro, a najlepiej wszędzie, gdzie jest to możliwe).

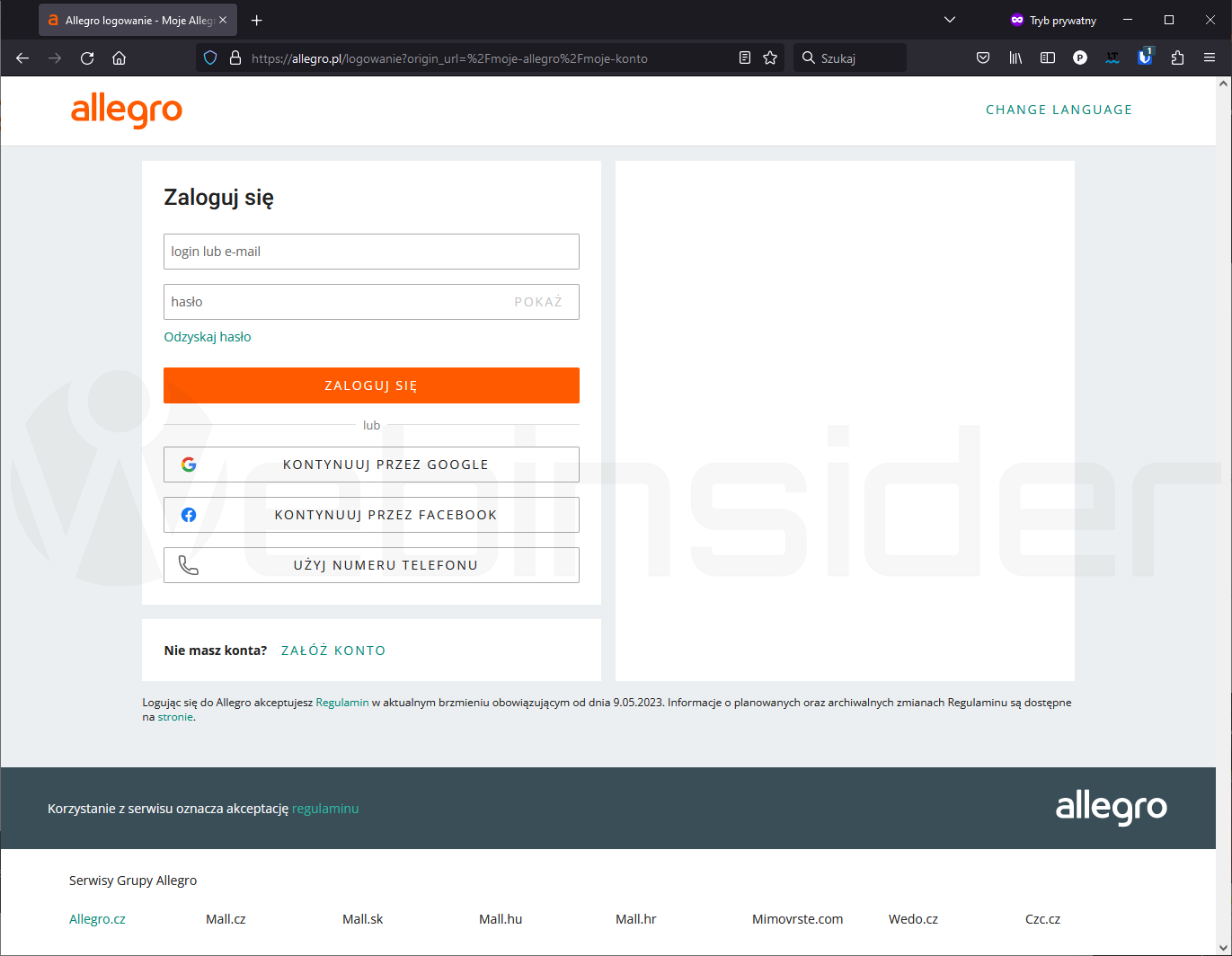

Tak wygląda prawdziwa strona Allegro:

A tak strona, na którą prowadzi link z wiadomości i za pomocą której ktoś próbuje wykraść dane logowania do Allegro:

Dość podobne, na tyle, że pod względem wizualnym można by nie zauważyć, że coś jest nie tak. Można by, bo jednak adres widoczny w pasku przeglądarki jest całkiem inny, i od razu widać, że coś tu jest nie tak.

Zwracam też uwagę na niebieską tarczę na pasku narzędzi przeglądarki, czyli ikonę menedżera haseł Bitwarden, co też pozwala ustrzec się przed tego typu oszustwami, bo nawet jakbym przegapił to, że adres strony jest „lewy”, to menedżer haseł na takim nieprawdziwym adresie nie pokazuje mi danych do wprowadzenia. Tak więc poza dwuskładnikowym uwierzytelnieniem zachęcam do korzystania z menedżera haseł, np. Bitwarden, z którego ja korzystam, a który dla większości użytkowników będzie wystarczający nawet w planie bezpłatnym.

Na koniec jeszcze mały smaczek, czyli pole hasła w „lewej stronie”. Nie jest to klasyczne pole typu hasło, a zwykłe pole tekstowe, dla którego za pomocą CSSa został ustawiony font „Password”:

@font-face {

font-family: 'password';

font-style: normal;

font-weight: 400;

src: url(https://jsbin-user-assets.s3.amazonaws.com/rafaelcastrocouto/password.ttf);

}

input.key {

font-family: 'password';

}Dzięki czemu od strony użytkownika wpisywane znaki wyglądają, jakby faktycznie było to pole na hasło. Raczej traktuję to jako ciekawy smaczek, bo z punktu widzenia technicznego nie ma większego znaczenia, czy to byłoby typowe pole typu „password”, czy tak jak tutaj, udawane.

- Zakupy w sklepie Bambu Lab bez podatku VAT, czyli rejestracja jako B2B oraz specjalny link do specjalnego sklepu - 1970-01-01

- W Home Assistant 2024.7 w końcu można bezpośrednio z właściwości danego elementu zarządzać jego rozmiarem w cały jeszcze czas eksperymentalnym układzie „sekcje” - 1970-01-01

- Sprzedajesz drona DJI? Usuń go ze swojego konta. Kupujesz używanego drona DJI? Zadbaj, by dotychczasowy właściciel usunął go ze swojego konta! - 1970-01-01

Wszystko fajnie ale skąd w tym mailu numer telefonu i dane osobowse?

Wystarczył wyciek danych. Nawet niekoniecznie u samego sprzedawcy, ale w jakimś podmiocie współpracującym, nawet nie z Allegro, a ze sprzedawcą – kurier, różne systemy do zarządzania sprzedażą, wysyłką, systemy płatności, czy nawet po prostu wyciek danych od danego sprzedawcy. A ostatnio było trochę tego… W takich sytuacjach często się właśnie takie dane umieszcza, by uwiarygodnić wiadomość.