Kilka dni temu napisałem artykuł „jeśli poczta e-mail, to najlepiej we własnej domenie, czyli subiektywny przegląd dostępnych możliwości (rozwiązań)”, w którym przedstawiłem kilka sposobów na pocztę e-mail we własnej domenie. Niezależnie od tego, kto, jaki sposób wybierze, zawsze będzie jeden element wspólny – konfiguracja rekordów DNS dla domeny. Nie tylko, by w ogóle umożliwić prawidłowe działanie poczty, ale również zapewnić jak największe szanse na to, że wiadomości z naszej domeny dotrą do adresata…

Spis treści w artykule

Konfiguracja rekordów DNS dla poczty we własnej domenie

Pierwotnie, niejako w drugiej części serii poświęconej poczcie e-mail w ramach własnej domeny (artykuł, który czytasz, będzie jeszcze część trzecia – własny serwer pocztowy) planowałem krok po kroku przedstawić m.in. zakładanie konta, dodawanie domeny, oraz podstawową konfigurację, u 1 lub 2 wybranych dostawców tego typu usług (poczta e-mail).

Uznałem jednak, że skoro ktoś umie kupić (wydzierżawić) domenę, do tego myśli o samodzielnej konfiguracji poczty w ramach posiadanej domeny, to… raczej nie powinien mieć problemów z założeniem konta i dodaniem domeny w panelu klienta. W innym przypadku warto się zastanowić, czy nie powierzyć tego zadania do realizacji komuś innemu… Zresztą, jakby ktoś z Was bardzo potrzebował kilku-ekranowego poradnika jak np. założyć konto w Zoho, to chyba jakiś czas temu mignął mi tego typu artykuł na którymś techno-pudelku, co to (niby) blisko technologii jest… ;-)

Rekordy DNS

Uznałem, że zamiast ego lepiej będzie się skupić na prawidłowej konfiguracji rekordów DNS. Bo nie dość, że jest to element niezbędny w ogóle do działania poczty, to z doświadczenia wiem, że potrafi sprawić najwięcej problemów. I to pomimo, że większość dostawców usług pocztowych w swoich panelach wskazuje jakie rekordy ustawić, oraz ma narzędzia, pozwalające zweryfikować, czy wszystko jest ustawione prawidłowo.

Rekord MX (Mail Exchanger)

Pierwszym rekordem (lub rekordami, gdy serwerów pocztowych jest więcej) jest rekord MX, który wskazuje na serwer (serwery) pocztowe wykorzystywane dla obsługi poczty e-mail w danej domenie.

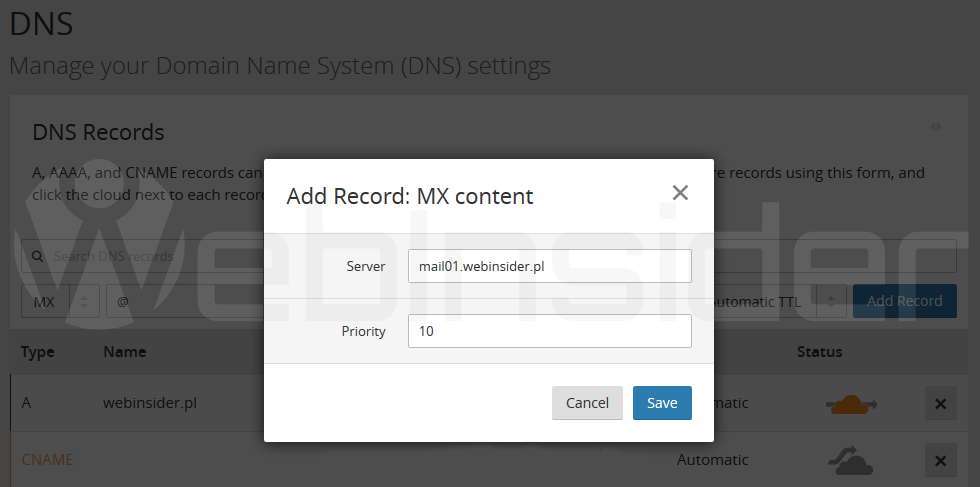

Taki rekord najczęściej ma postać:

W powyższym przypadku dla głównej domeny (@ lub nazwa domeny) ustawiam pierwszy serwer pocztowy (mail01.webinsider.pl) i nadaje mu priorytet 10 (jeśli jest więcej niż jeden zdefiniowany serwer, to jest używany ten o najwyższym priorytecie, czyli najniższej wartości, a w przypadku jego niedostępności kolejny, i kolejny, i…).

Adresy serwerów, jak i ich „proponowane” priorytety podaje każdy dostawca poczty. Jeśli natomiast korzystacie z własnego serwera pocztowego (o tym niebawem), to możecie podać albo jego adres IP, lub domenę/subdomenę, po wcześniejszym ustawieniu rekordu A, wskazującego na ten serwer.

Rekordy TXT (short for text)

I tak dochodzimy do trochę bardziej skomplikowanych rekordów, choć w większości tylko pozornie, bo odpowiednie wartości do poszczególnych rekordów zazwyczaj również podają dostawcy usług pocztowych. Dodatkowo – przynajmniej teoretycznie – poczta e-mail w naszej domenie może działać bez nich, choć istnieje spora szansa, że nasze wiadomości będą lądowały w SPAMie, lub zaraz jakiś SPAMer z ochotą skorzysta z prezentu, i podszyje się pod naszą domenę, tym samym niszcząc jej reputację.

Rekordy TXT wykorzystujemy do wprowadzenia (dodatkowych) rekordów do strefy DNS naszej domeny, których celem jest m.in. ograniczenie możliwości wysyłki wiadomości „w naszym imieniu” przez nieautoryzowane serwery. Te rekordy to:

Sender Policy Framework (SPF)

Chyba najbardziej powszechny, i obecnie raczej ciężko trafić na dobrze skonfigurowaną pocztę, dla której rekord ten nie byłby ustawiony. Rekord ten pozwala nam jasno określić, jakie serwery mogą wysyłać wiadomości e-mail z konta w danej domenie.

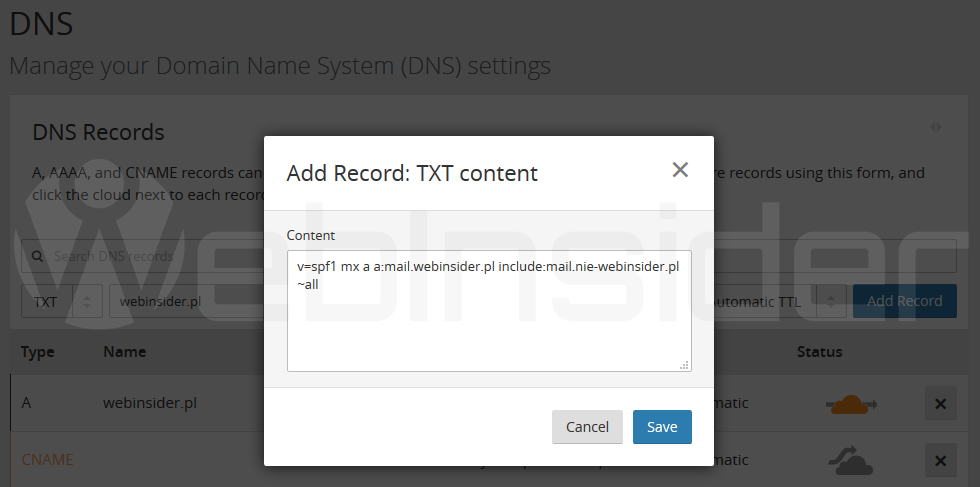

Podstawowa jego postać może wyglądać tak:

webinsider.pl. IN TXT "v=spf1"I jest to zapis ogólny, informujący o tym, że dla domeny webinsider.pl ustanawiamy rekord TXT o zawartości „v=spf1”. Ale taki rekord to właściwie sztuka dla sztuki i równie dobrze mogłoby go nie być.

Dlatego można go rozbudować o informacje, że poczta w ramach domeny ma być przyjmowana z serwer MX określonych w strefie DNS domeny:

v=spf1 mxMożemy do tego dołożyć główny serwer, na którym znajduje się strona WWW (często spotykane w przypadku hostingów):

v=spf1 mx aMożemy też dodać adres IP (IP4) serwera, który będzie mógł wysyłać pocztę:

v=spf1 mx a ip4:123.123.123.123Możemy dołożyć też dodatkowy serwer:

v=spf1 mx a ip4:123.123.123.123 a:mail.webinsider.plA nawet inną domenę (będą brane pod uwagę również jej ustawienia, m.in. zawartość rekordu SPF):

v=spf1 mx a ip4:123.123.123.123 a:mail.webinsider.pl include:nie-webinsider.plGdy już mamy zdefiniowane kto (jakie serwer) może wysyłać pocztę w ramach domeny, warto zdecydować, co ma się dziać z wiadomościami, które będą wysyłać nieuprawnione (wg rekordy SPF) serwery.

W tym celu korzystamy z operatorów:

- Przepuść: +

- Odbij: –

- Miękkie odbicie: ~

- Neutralne: ?

Możemy takie wiadomości normalnie przepuszczać:

v=spf1 mx a ip4:123.123.123.123 a:mail.webinsider.pl include:nie-webinsider.pl ?allMożemy przepuszczać, ale oznaczyć (oflagować) je jako „podejrzane”:

v=spf1 mx a ip4:123.123.123.123 a:mail.webinsider.pl include:nie-webinsider.pl ~allMożemy też odrzucić:

v=spf1 mx a ip4:123.123.123.123 a:mail.webinsider.pl include:nie-webinsider.pl -allJako podsumowanie weźmy taki rekord:

Many tu rekord TXT/SPF dla domeny webinsider.pl (bo może dotyczyć też subdomen), który informuje, że pocztę mogą wysyłać serwery wskazane w rekordach MX, w rekordach A, serwer mail.webinsider.pl, oraz serwery zdefiniowane (rekordem TXT/SPF) dla domeny mail.nie-webinsider.pl (może to być np. jakaś usługa typu SMTP czy newsletter).

DomainKeys Identified Mail (DKIM)

Kolejnym rekordem, który obecnie raczej jest już standardem, jest rekord DKIM (sygnatura DKIM), który uniemożliwia wysyłanie wiadomości e-mail, w których ktoś nieuprawniony podszywa się pod naszą domenę – powiedzmy, że coś jak SPF, ale oparte nie tyle na konkretnych serwerach, co kryptografii/kluczach.

I choć jest to zdefiniowany standard, to tutaj dokładna treść, jak i sama nazwa rekordu TXT zależy już od dostawcy, ale zazwyczaj będzie miała postać w stylu:

Na powyższym przykładzie tworzymy rekord TXT o nazwie:

_domainkey.webinsider.plI zawartości:

v=DKIM1; k=rsa; h=sha256; p=CUgZuhhkP8LapHpX5bN2Y9FVV3CAcHvmmbmAHz5BsGqwPHhmfPhj2Ltxuj4nBmaa9krYXGbq9t5fud4Lz2gpxC5XfLVhfFPJf3nhM5aucRue4zmwUVUByFvtwzE5quWCAle jak już wspomniałem, jest to tylko przykład, i dokładną nazwę rekordu i jego treść podaje dostawca (choć często na samą nazwę mamy jakiś tam wpływ).

Domain-based Message Authentication, Reporting and Conformance (DMARC)

Gdy mamy już ustawione rekordy SPF i DKIM zewnętrzne serwery pocztowe wiedzą kto może wysyłać w ramach naszej domeny wiadomości e-mail, oraz jak wyłapać potencjalne próby podszywania się pod adresy znajdujące się w naszej domenie. I to jest moim zdaniem podstawa, takie minimum.

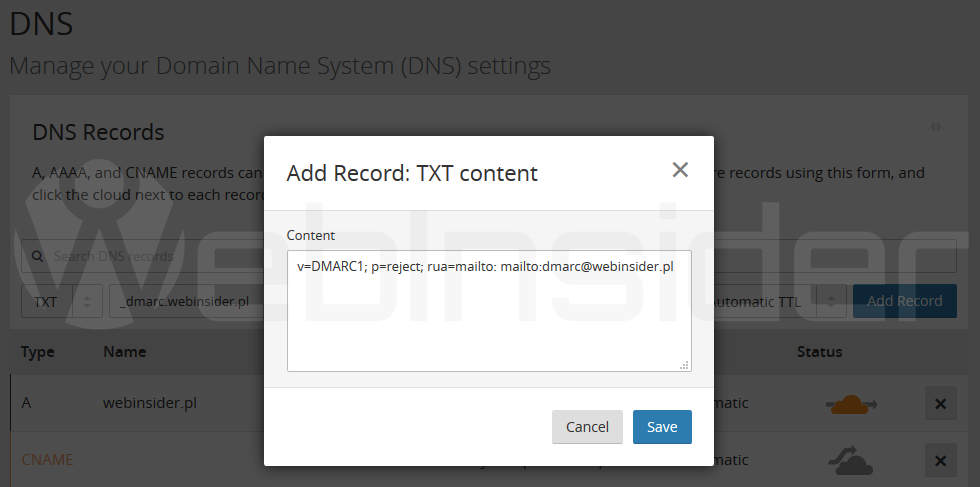

Możemy jednak pójść o krok dalej, i poinformować co robić z wiadomościami, które nie przeszły kontroli, oraz czy i jak informować nas o takim fakcie. Do tego służy rekord DMARC.

Nazwa rekordu (TXT) zazwyczaj ma postać w stylu:

_dmarc.nasza-domenaMożemy przepuszczać wszystkie wiadomości, które nie przeszły kontroli, z prośbą o przesłanie do nas zbiorczego raportu (raport dzienny) z informacją o tym, z jakimi wiadomościami był problem (np. na adres dmarc@nasza-domena):

v=DMARC1; p=none; rua=mailto:dmarc@nasza-domenaMożemy przepuścić część podejrzanych wiadomości, a część (procent) poddać kwarantannie, np. 50% + zbiorczy raport:

v=DMARC1; p=quarantine; pct=50; rua=mailto:dmarc@nasza-domenaMożemy oczywiście też bezwzględnie odrzucić wszystkie wiadomości, które nie przejdą kontroli (+ oczywiście raport, który przydaje się choćby w celu analizy):

v=DMARC1; p=reject; rua=mailto: mailto:dmarc@nasza-domenaI choć ten rekord (DMARC) nie jest jeszcze tak popularny, jak pozostałe (SPF i DKIM), to w miarę możliwości zachęcam do tego, by z niego korzystać. Nawet jeśli sam (jeszcze) nie mam go ustawionego dla wszystkich swoich domen… ;-)

- Zakupy w sklepie Bambu Lab bez podatku VAT, czyli rejestracja jako B2B oraz specjalny link do specjalnego sklepu - 1970-01-01

- W Home Assistant 2024.7 w końcu można bezpośrednio z właściwości danego elementu zarządzać jego rozmiarem w cały jeszcze czas eksperymentalnym układzie „sekcje” - 1970-01-01

- Sprzedajesz drona DJI? Usuń go ze swojego konta. Kupujesz używanego drona DJI? Zadbaj, by dotychczasowy właściciel usunął go ze swojego konta! - 1970-01-01

Kiedy te części na które ja czekam?

Następna. Nie obiecuję, że na pewno jutro, bo mam już zaplanowane trochę „innej” pracy (m.in. obróbka wideo), a chwilę po południu weekend… Ale jest szansa.

Już wiem, że dziś nie dam rady (od rana obróbka wideo, ale to dla ważnego i pilnego projektu dziewczyny). Postaram się w poniedziałek. Mam nadzieję, że nie wyskoczy nic nieplanowanego… ;-)

Jeśli wskazuję rekordem MX iż pocztę obsługuje adres mail01, to czy nie powinienem zrobić też A wskazujący IP tej domeny?

Jeśli w MX użyjesz (sub)domeny, to oczywiście powinna ona wskazywać na jakiś serwer (rekord A). Zresztą nie dotyczy to tylko MX, ale ogólnie… wszystkiego. Nie poruszałem tego w tym artykule, bo wyszedłem z założenia, że serwer pocztowy mamy (czy to hosting, czy poczta jako usługa, czy też już skonfigurowany własny serwer), a teraz konfigurujemy tylko rekordy potrzebne do działania poczty w domenie. Ale może słuszne Twe pytanie, i dodam jakąś ramkę z taką informacją, tak na wszelki wypadek…

A tak apropo DNS, jaki według ciebie jest bazowy zestaw rekordów?

Wszystko na A, czy może jednak na CNAME?

Nie mam takiego zestawu – wszystko zależy od tego jakie usługi pod daną domeną mają działać. Zazwyczaj domenę (i subdomeny) na serwer kieruje rekordami A. CNAME używam jako pewnego rodzaju aliasów – np. przekierowanie by pozbyć się „www”, czy konkretne subdomeny na usługi zewnętrzne, konfigurowane po domenie a nie po IP. Do tego oczywiście MX gdy ma być poczta, no i TXT zależnie od potrzeb.

Czyli coś w tym stylu?

webinsider.pl A 104.20.14.127

www CNAME webinsider.pl

usługa CNAME webinsider.pl

usługa2 A 104.20.14.128 // jeśli usługa jest na innym serwerze

VPS2 A 104.20.14.128 // ustawiam sobie domenę dla innego serwera

poczta CNAME webinsider.pl

webinsider.pl MX 10 poczta.webinsider.pl

(…)

Bo z tego co widzę usługi typu who.is, nie widzą CNAME, tylko A docelowe.

PS. U ciebie masz priorytet 1 i 2? Bo zwykle spotykał się 5,10,20 itp.

PS2. A można tak? > webinsider.pl MX 10 poczta

PS3. Jeśli chcę ustawi usługa3.VPS2.webinsider.pl to robię już to jako definicję strefy dla domeny vps2.webinsider.pl?

Nie wiem od czego zacząć ;-)

Webinsider.pl w wersji podstawowej (bo celowo pomijam bardziej specyficzne rekordy) ma rekord A wskazujący na IP serwera, rekord CNAME „pozbywający się WWW”, 2 rekordy MX dla poczty (konkretnie Zoho), do tego TXT (m.in. SPF i DKIM). I to jest taka bazowa konfiguracja, którą stosuję do większości domen, na których mam stronę WWW i pocztę e-mail.

W przypadku Webinsider.pl dochodzą jeszcze m.in. rekordy CNAME dla usługi Matomo/Piwik (piwik.webisnider.pl -> domena pod którą działa Piwik) oraz rekord CNAME dla usługi Outlink (outlink.webisnider.pl -> domena pod którą działa Outlink dla Webinsider.pl), dzięki czemu mogę używać dla tych usług adresów w domenie Webinsider.pl (subdomen), zamiast adresów dostawców tych usług (adresów zewnętrznych).

Tak i nie o to mi chodziło. Ale wykorzystując jako przykład twoją stronę i rekordy MX, masz tam odesłanie do mail01.webinsider.pl i teraz pytanie jak konfigurujesz mail01?

1) mail01 A 104.20.14.127

2) mail01 CNAME webinsider.pl

założenie: www i poczta działa na tej samej maszynie.

PS. Kiedyś uśmiechnę się (jak skończysz serię Muu), jak robisz to aliansowanie – jak to skonfigurować po stronie obu maszyn/serwisów.

Jeśli WWW mam na VPS01, a pocztę na VPS02, to najprosciej ustawić rekord A @ (nazwa domeny) na IP VPS01 (+ opcjonalnie CNAME by pozbywać się „www”), do tego rekord A np. poczta (poczta.domena) na IP VPS02, oraz rekord MX na poczta.domena (gdybyśmy WWW i pocztę mieli na jednym serwerze, to wtedy standartowo A na ten serwer, ale MX można już na domenę – główny rekord A).

Oczywiście do tego jeszcze SPF, DKIM, DMARC (TXT).

Dalej mamy jeszcze bardziej specyficzne rekordy (np. SRV), ale to już nie jest „podstawowa konfiguracja”, i najczęściej nie ma co sobie nimi głowy zaprzątać. Zwłaszcza na początku…

PS. Da się poprawić CSS i scrolla?

Jak masz URL z kotwicą do komentarza np. #comment-53807, to górne menu nachodzi na początek komentarza. Nie da się jakoś ustawić, by dodawało ten margines ok. 100px?

Zobaczę jutro, bo pytaniem czy nic innego się nie rozjedzie przy okazji

Hm… Sprawdziłem, i u mnie jest tak, że okno ląduje właśnie trochę nad linkowanym komentarzem, tak, że ten do którego prowadzi link jest cały, a do tego widać jeszcze kawałek wcześniejszego.

A czy w przypadku jeden vps, jest sens robić A na pocztę, tak by serwer poczty odpowiadał pod tym samym adresem co webklient.

To już kwestia tego, jak sobie vHosty ustawisz. W przypadku gdy masz zwykłą stronę WWW i webmail na jednym serwerze, to ja bym dał webmail pod subdomenę (np. poczta). Ale jak wolisz, to można np. domena/poczta – ważne, by było jak połączyć się z webmailem, czy też samym panelem zarządzania serwerem pocztowym (jeśli taki istnieje). Choć ja osobiście uważam, że na serwerze z pocztą mniej dodatkowych usług, to tylko dla nas lepiej…

U mnie wygląda to tak:

https://screenshots.firefox.com/ZzELXOmFahEyzU9b/webinsider.pl

URL > https://webinsider.pl/email-wlasna-domena-konfiguracja-rekordow-dns/#comment-53814

Przeglądarka, Firefox

No OK… z tego co wiedzę, to jest spora różnica zależnie od tego czy jestem zalogowany, czy nie. Ale tylko w FF, bo np. w Chrome jest OK (być może nawet za dużo przewija wstecz). Dzięki za info, poszukam w wolnej chwili przyczyny/rozwiązania…

Łapka w górę za temat. ;)

Mam pytanie odnosnie poczty we wlasnej domenie. Co powinienem zmienic, aby ktos, do kogo wysyłam maila widzial w nagłówek zawierajacy np. nazwe firmy, a nie tylko wyraz przez @?

Może wystarczy ustawić nazwę nadawcy, czyli to, gdzie często podajemy np. imię i nazwisko, lub właśnie nazwę firmy.

w apce google wpisalem, ale nie am to jakby wplywu na to :/

Może źle rozpoznałem o co chodzi, ale przy wysyłaniu wiadomości e-mail poza tytułem i treścią możemy ustawić m.in. nadawcę, czyli to, co będzie się wyświetlało – oprócz adresu e-mail – u odbiorcy wiadomości.

Zgadza sie, jednak podam przykład. Moze będzie latwiej.

Skonfigurowalem poczte swoja poczte z wlasnym hostingiem pod IMAP w apce gmaila.

Przykladowy mail to [email protected].

W webmailu mam wpisane w ustawieniach aby nadawcą nazwą bylo napisane FIRMA.

Wysylajac maila z tegoz webmaila adresat otrzymuje wiadomość z nagłowkiem FIRMA, natomiast wysyłając maila z apki gmaila jest widoczne „info”, pomimo wpisania w nazwie w ustawieniach FIRMA. Gdzie lezy problem?

Dzieki z gory

Mój telefon wprawdzie leży teraz na ładowarce w drugim pokoju, ale zakładam, że jak zastosujesz radę od SpeX, to Twój problem ma szansę zostać rozwiązany. Ogólnie to, co opisujesz, to wygląda na brak odpowiednich ustawień w programie pocztowym, w tym przypadku aplikacji Gmail, i od tego – zgodnie z radami SpeXa – bym zaczął.

Google APS > konto [email protected] > hamburger (trzy kreski menu) > ustawienia > [email protected] > Imię i nazwisku – tu wpisać co się ma wyświetlacz.

Zmieniłem to w ustawieniach jednak efekt jest ten sam