Z kont „hostingowych” (m.in.) na LinuxPL korzystam już od kilku lat, i zazwyczaj wszystko jest OK, więc śmiało mogę polecić. Oczywiście czasem zdarzają się pady serwera, jakieś „od tak, bo możemy” blokady czy „inne udziwniacze” – i dziś będzie o jednym z takich „udziwniaczy”.

Spis treści w artykule

Dodatkowa ochrona logowania

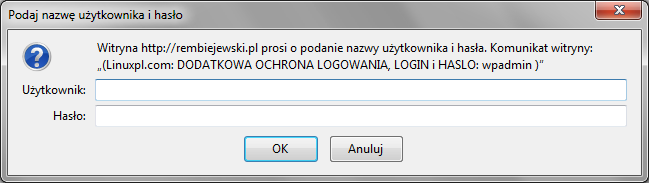

Dziś podczas rutynowego logowania do panelu administratora WordPressa przywitał mnie nowy komunikat. W Firefoxie wygląda tak:

Podaj nazwę użytkownika i hasło

Witryna http://rembiejewski.pl prosi o podanie nazwy użytkownika i hasła.

Komunikat witryny:„(Linuxpl.com: DODATKOWA OCHRONA LOGOWANIA, LOGIN i HASŁO: wpadmin )”

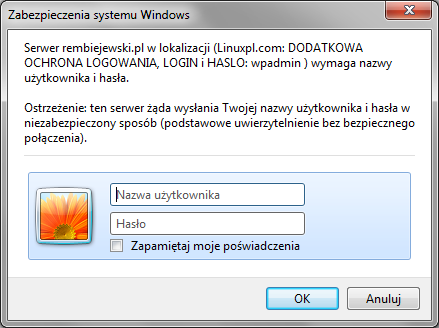

W Internet Explorerze tak:

Zabezpieczenia systemu Windows

Serwer rembiejewski.pl w lokalizacji (Linuxpl.com: DODATKOWA OCHRONA LOGOWANIA, LOGIN i HASŁO: wpadmin ) wymaga nazwy użytkownika i hasła.

Ostrzeżenie: ten serwer żąda wysłania Twojej nazwy użytkownika i hasła w

niezabezpieczony sposób (podstawowe uwierzytelnienie bez bezpiecznego

połączenia).

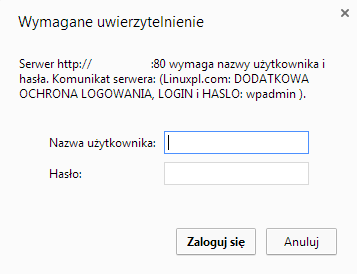

I do kompletu jeszcze Google Chrome:

Wymagane uwierzytelnienie

Serwer http:// :80 wymaga nazwy użytkownika i hasła. Komunikat serwera: (Linuxpl.com: DODATKOWA OCHRONA LOGOWANIA, LOGIN i HASŁO: wpadmin ).

Piszę o tym z dwóch głównych – i moim zdaniem powiązanych ze sobą – powodów:

Brak informacji

Rozumiem, że ktoś w firmie hostingowej wpadł na genialny pomysł, że dodatkowo globalnie zabezpieczy… hosting, zabezpieczając strony klientów, które na nim działają. Problem tylko w tym, że chyba nikt przy tej okazji nie wpadł na pomysł, by odpowiednią informację, z odpowiednim wyprzedzeniem rozesłać do klientów. Choćby po to, by np. nie uznali, że to „dziwne okienko”, to jakiś włam na ich stronę i próba wyłudzenia danych logowania.

Dodatkowe (nie)bezpieczeństwo

Ale oprócz tego, że teoretycznie ma to szansę zatrzymać część atakujących botów – teoretycznie, bo skoro radzą sobie z reCAPTCHA to i z takim „zabezpieczeniem” raczej też sobie poradzą – jak nie od razu, to za chwilę, zwłaszcza że login i hasło mają podane „na tacy” (choć przyznam, że sam na kilku stronach korzystam z takiego rozwiązania – czasem jest to najprostsza metoda wycięcia „niepotrzebnego ruchu”, zwłaszcza, gdy login i hasło znają tylko wybrane osoby).

Problem w tym, że choć w komunikacie jest podana informacja jakie należy podać hasło i login (wpadmin) to zapewne część z użytkowników „odruchowo” wpisze tam swoje prawdziwe dane do logowania, które jak słusznie informuje Internet Explorer – są przesyłane do serwera w formie niezaszyfrowanej, a więc istnieje szansa ich przechwycenia (pomija kwestie tego, że niestety i tak większość z Was zapewne loguje się do swojego konta bez szyfrowania).

Zwłaszcza, że to „dodatkowe zabezpieczenie” zostało wprowadzone „od górnie”, bez jakiejkolwiek wcześniejszej informacji dla użytkowników/klientów. I jest to chyba mój największy zarzut, choć jako „aktywny użytkownik” LinuxPL nie raz się miałem okazję przekonać, że komunikacja/przekaz informacyjny miejscami/czasem trochę kuleje…

[Aktualizacja]

Mała korekta komunikatu

Pojawiła się nowa wersja komunikatu, troszkę lepiej informującego o tym, że „ktoś coś”:

Serwer rembiejewski.pl w lokalizacji (WPISZ 'wpadmin’ jako nazwę użytkownika i 'wpadmin’ jako hasło. To dodatkowa ochrona logowania) wymaga nazwy użytkownika i hasła.

Ostrzeżenie: ten serwer żąda wysłania Twojej nazwy użytkownika i hasła w niezabezpieczony sposób (podstawowe uwierzytelnienie bez bezpiecznego połączenia).

Lepiej, choć nadal uważam, że można to było zrobić lepiej, zwłaszcza w kontekście komunikacji z klientami.

[Aktualizacja 2013.09.02]

Satisfy Any, czyli wyłączmy żądanie loginu i hasła

Pisząc pierwszą wersję tego wpisu zastanawiałem się czy podać prosty sposób na obejście tego zabezpieczenia, który sam zastosowałem. Trochę obawiałem się, że zestawienie w jednym wpisie „linuxpl” i „Satisfy Any” spowoduje wyłapanie tego przez administratorów usługi, którzy zamiast pozwolić „bardziej świadomym użytkownikom” wyłączyć to zabezpieczenie „w pewnych sytuacjach” spróbują je przyblokować. Ale skoro i tak pojawiła się taka informacja w komentarzach – to chyba nie ma wyjścia… ;-)

W każdym razie – jak pisze u siebie „meloniq” (link do niego w jego komentarzu poniżej) – można wyłączyć u siebie to zabezpieczenie poprzez modyfikację pliku .htaccess (jeśli go nie macie – co przy WordPressie jest raczej mało prawdopodobne – musicie utworzyć taki plik).

W pliku .htaccess należy dopisać:

<FilesMatch "wp-login.php">

Satisfy Any

</FilesMatch>Choć warto jakieś dodatkowe zabezpieczenie na/dla WordPressa posiadać – na wszelki wypadek…

- Gen AI w Envato, czyli w ramach usługi Envato Elements mamy teraz dostęp do całego wachlarza narzędzi wspieranych przez AI - 1970-01-01

- DJI Mini 5 Pro, czyli mały dron z klasą C0, a spore zamieszanie, bo niby sub250, a jednak waży powyżej 250 gramów - 1970-01-01

- W Home Assistant 2025.6 w końcu mamy przypisanie struktury menu bocznego (sidebar) do konta użytkownika, więc teraz pora jeszcze na kolory (motyw) - 1970-01-01

A już myślałem, że to jakiś wirus, dzięki za artykuł, bo tak bym się męczył i nic nie wymyślił :P

Dzięki za ostrzeżenie. Też się obawiałam, że to jakieś wrogie przejęcie:/

No właśnie – już niezależnie od mojej oceny samej metody zabezpieczenia – „polityka informacyjna” troszkę tu zawiodła, bo można było rozesłać jakieś info do użytkowników…

Teraz komunikat troszkę się zmienił – ale pierwsza (?) jego wersja mogła powodować lekkie zaskoczenie.

Szczególnie w IE gdzie pojawia się dodatkowe ostrzeżenie:

Jakoś mi się to zbiegło z WP3.6 myślałem że to stąd się wzięło i szukałem wytłumaczenia na wordpress.org a tu niespodzianka. Dzięki za wytłumaczenie.

Opis wyłączania zabezpieczenia we wpisie na blogu: http://blog.meloniq.net/2013/09/02/linuxpl-wylaczenie-zabezpieczenia-panelu-logowania-do-wordpressa/

Sam też korzystam na kilku stronach z „Satisfy Any”, ale przed podaniem „obejścia” powstrzymała mnie choćby obawa, że jak „pójdzie w eter” to wymyślą coś innego… I będzie tylko gorzej ;-)

Ale skoro i tak już tu jest, to trzeba chyba zaktualizować wpis.

Ps. Widzę, że całkiem sporo o WP u Ciebie, chyba trzeba będzie dodać do czytnika… :-)

Dzięki za ostrzeżenie.

Dzięki pomogło!

Dzięki, strasznie mnie to irytowało! :) pozdro