Na początku grudnia Julio Casal z firmy 4iQ opublikował artykuł o natrafieniu na bazę zawierającą ponad 1,4 miliarda par „login i hasło” zapisanych jawnych tekstem. Oczywiście jest to znaczące odkrycie/wydarzenie, ale w świetle choćby tylko ostatnich „wpadek tego typu” sprawia wrażenie na tyle powszechnego zjawiska, że nawet nie zamierzałem o tym pisać.

Zdanie zmieniłem, bo nie dość, że mamy tu hasła zapisane w jawnym tekście, to jeszcze temat podchwyciły „serwisy horyzontalne”, które oczywiście nie szczędziły alarmistycznych nagłówków. I o ile problem faktycznie istnieje, to dla przeciętnego użytkownika internetu większym zagrożeniem mogą się okazać serwisy, które korzystając z tej okazji oferują „sprawdzenie, czy nasze dane nie wyciekły”.

Spis treści w artykule

1,4 miliarda par „login i hasło” jawnych tekstem

Zanim napiszę coś więcej o tym czy i ewentualnie jak sprawdzić czy (nie tylko ten) wyciek nie zawiera naszych danych, to najpierw słów kilka o samym zbiorze, o którym mowa, bo faktycznie jest to imponujące znalezisko, bo jak już wspomniałem w pierwszym akapicie mamy tu do czynienia z bazą zawierającą 1,4 miliarda par „login i hasło”, i to w dodatku zapisanych jawnych tekstem, a więc odpada (często trudna) zabawa w rozszyfrowywanie haseł.

Oczywiście nie są to nowe dane – raczej mamy tu do czynienia z kompilacją danych pochodzących z różnych wycieków. Zarówno tych wcześniej znanych (badaczom), jak i tych dotychczas nieznanych. I choć w dużej mierze są to dane archiwalne, to jednak w wielu przypadkach mogą być nadal aktualne – w końcu nie każdy zmienia regularnie hasło, a już na pewno nie w każdym serwisie, z którego korzysta. Zresztą sam nie jestem zwolennikiem wymuszania regularnej zmiany haseł, bo z doświadczenia wiem, że nie dość, że jest to dodatkowy problem dla użytkownika, to jest to na dodatek ochrona iluzoryczna…

Najpopularniejsze hasła

Nie powiem, by lista najpopularniejszych haseł zrobiła na mnie jakieś wrażenie – za dużo takich list (rankingów) już widziałem, i poza drobnymi przetasowaniami rzadki kiedy trafia się jakaś nowa perełka. Ale dla porządku warto chyba podać kilka najczęściej występujących:

- 123456

- 123456789

- qwerty

- password

- 111111

- 12345678

- abc123

- 1234567

- password1

- 1234567890

- 123123

- 12345

- homelesspa

- iloveyou

- 1q2w3e4r5t

- qwertyuiop

- 1234

- 123456a

- 123321

- 654321

Jeśli na powyższej liście znajduje się Wasze hasło, to mam dla Was smutną wiadomość – nie jesteście tak oryginalni jak Wam się wydawało, nawet jeśli wpadliście na hasło typu „1q2w3e4r5t”, które na pierwszy rzut oka może wyglądać nawet skomplikowanie. Oczywiście, o ile nie będzie to rzut oka na klawiaturę… ;-)

Czy moje dane są w (tej) bazie?

Ze zrozumiałych dla mnie względów Julio Casal w swoim artykule nie podał linku do wpisu, i ja też nie zamierzam tego robić (zresztą nie pobierałem bazy, a opieram się tylko na ogólnodostępnych informacjach), co wyklucza – przynajmniej dla sporej grupy osób – bezpośrednie wyszukanie swoich danych (login, adres e-mail, hasło) w bazie.

Ale zamiast szukać linków do wspominanej bazy i ryzykować złapanie przy okazji jakiegoś „bonusowego oprogramowania” możecie skorzystać z 2 raczej sprawdzonych metod:

- Wysłanie wiadomości e-mail na dedykowany adres e-mail w firmie 4iQ

- Sprawdzenie swoich danych w serwisie ’;–have i been pwned?

Jeśli zdecydujecie się na wysłanie zapytania na adres e-mail [email protected], pamiętajcie, by w tytule umieścić zwrot „Password Exposure Check” i wysłać zapytanie z konkretnego adresu e-mail, którego dotyczy Wasze podejrzenie.

Nie wiem jak sobie radzą chłopaki z zapytaniami (mam nadzieję, że to jakiś automat ;-)), ale być może lepiej skorzystać ze sprawdzonego i raczej zaufanego serwisu ’;–have i been pwned?, którego baza powinna w dużej mierze obejmować również dane z opisywanego zbioru, a przy okazji nie ryzykujecie, że podając tu np. swój adres narazicie się na SPAM, czy jakąś subskrypcję Premium SMS (a są i takie serwisy).

Oprócz tego w serwisie możecie ustawić automatyczne monitorowanie Waszych adresów e-mail (loginów) również w przyszłości, gdy bazę zasilą dane z kolejnych wycieków. A na pewno zasilą, i to jeszcze ni raz…

Jak się chronić?

Ogólnie ochrony przed tego typu darzeniami za bardzo nie ma, bo nawet jak serwis czy użytkownik dołoży wszelkich starań, to druga strona może okazać się tym słabszym ogniwem, i tym samym dane wylądują w internecie.

W każdym razie na pewno warto mieć różne hasła do różnych serwisów. Nawet nie tyle, że całkowicie inne, ale przynajmniej jakoś pogrupowane (strony bez znaczenia, ważniejsze, jeszcze ważniejsze i najważniejsze), ew. choćby jakieś wariacje/mutacje, zależne od… Można też skorzystać z jakiegoś panoramowania typu menedżer haseł, za pomocą którego możemy generować i przechowywać nawet najbardziej unikatowe hasła dla poszczególnych usług.

Ja od siebie zdecydowanie mogę polecić aktywację dwuskładnikowego uwierzytelnienia (2FA) wszędzie tam gdzie tylko jest to możliwe, dzięki czemu nawet wyciek naszego hasła (i loginu) nie powinien – przynajmniej bezpośrednio, sam z siebie – narazić nas na kłopotu. Choć należy w takim przypadku zadbać również o zabezpieczenie alternatywnego (awaryjnego) odzyskiwania dostępu do konta, tak by np. dostępu do jakiegoś ważnego dla nas serwisu nie chroniło uwierzytelnienie dwuskładnikowe, ale już reset dostępu wymagał tylko znajomości imienia naszego psa, czy dostępu do poczty e-mail, chronionej jakimś prostym hasłem.

Nie muszę chyba rozpisywać się o tym, że jeśli Wasz login i hasło znajdują się w publicznie dostępnej bazie, to automatycznie należy zmienić przynajmniej hasło w każdym serwisie gdzie taki lub podobny duet był używany.

Duża baza to (również) duże ataki na strony WWW

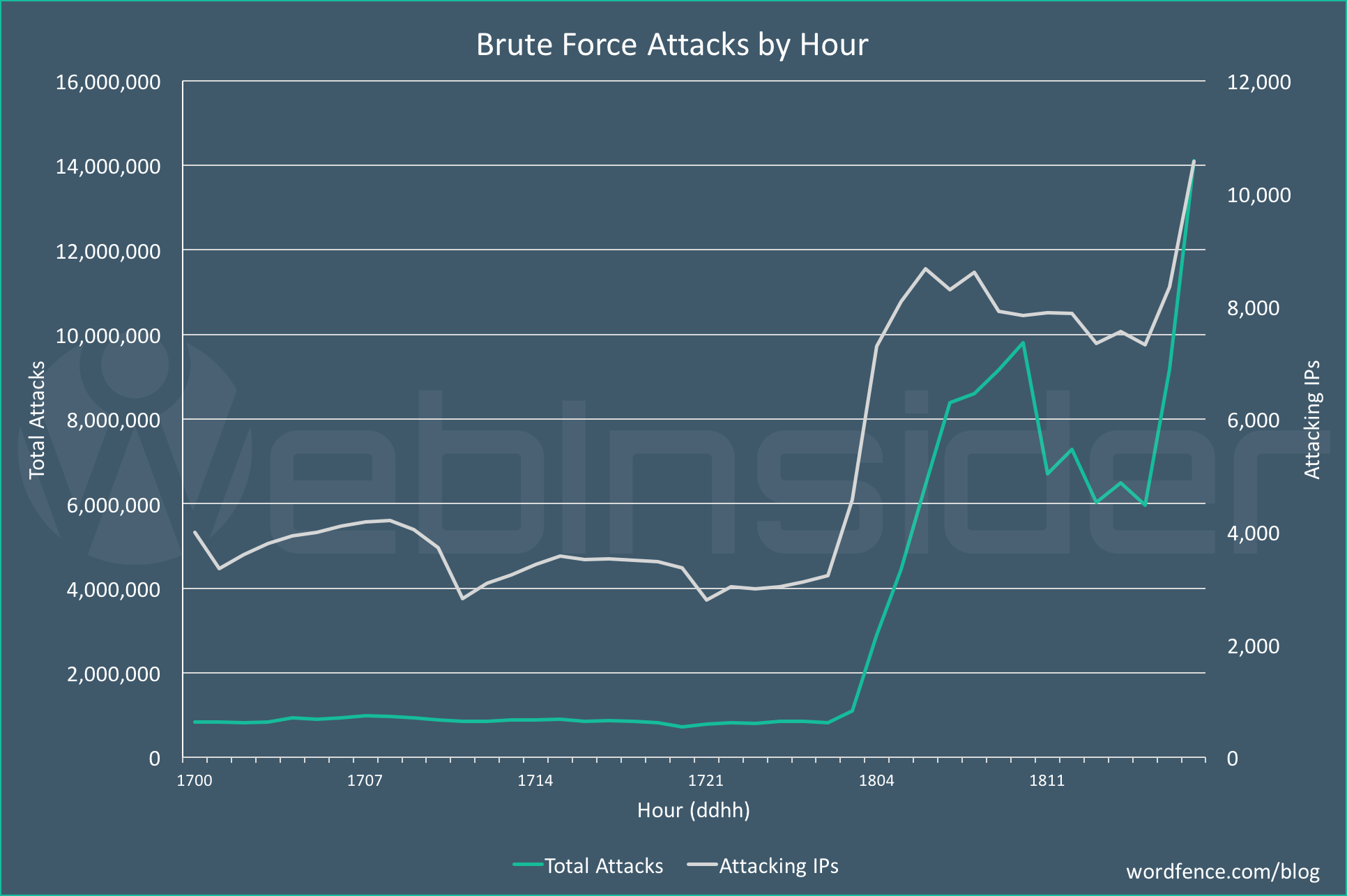

Nie będzie chyba dla nikogo (większym) zaskoczeniem, że tak duża baza musiała spowodować wzmożenie wszelkiej maści robotów skanujących strony internetowe w poszukiwaniu „łatwego dostępu”. Oczywiście największym zainteresowaniem cieszą się najpopularniejsze systemy zarządzania treścią (CMS), czyli np. WordPress.

Jak podaje Wordfence – wczoraj, tj. 18 grudnia odnotowano duży atak na platformę WordPress (choć oczywiście ataki były skierowane również na inne platformy):

- Nawet 14 milionów prób zalogowania na godzinę

- Ponad 10 000 unikatowych adresów IP biorących udział w ataku

- Średnio, w ciągu przeciętnej godziny atakowano (odpytywano) aż 190 000 stron

Wg. Wordfence jest to największy atak tego typu jaki kiedykolwiek zaobserwowali, a obserwują od 2012 roku. Zresztą na swoich stronach również zaobserwowałem większy niż zwykle ruch „tego typu”, choć wygląda na to, że większość została odfiltrowana jeszcze zanim dotarła do serwera, gdzie jakichś większych różnic względem „zwykłego dnia” już nie zaobserwowałem.

Dlatego pamiętaj, że/by…

Więc chyba jeszcze raz warto w tym miejscu przypomnieć kilka podstawowych zasad związanych z korzystaniem (nie tylko) z WordPressa:

- Wykonuj regularne aktualizacje samego WordPressa, oraz wtyczek i motywów

- Pamiętaj o regularnych kopiach zapasowych, bo w razie udanego ataku mogą przyspieszyć oczyszczanie strony

- Warto ustawić jakieś powiadomienie o udanym zalogowaniu do panelu administracyjnego (WP-Admin)

- Warto rozważyć rozważyć wdrożenie mechanizmów blokujących dostęp po określonej liczbie nieudanych prób zalogowania

- Można wdrożyć dodatkowe mechanizmy zabezpieczające – CAPTCHA i/lub 2FA

- Nie korzystaj z nazwy użytkownika „admin”, oraz zadbaj by hasło było bardziej skomplikowane niż np. „12345”

- Pamiętaj, by Twoja „nazwa wyświetlana” (pseudonim) była inna niż nazwa użytkownika

- Rozważ ukrycie strony za usługa typu Cloudflare

- Pamiętaj, że bezpieczeństwo Twojej strony nie zależy do samego WordPressa, ale również od wtyczek, motywu i wszystkich innych elementów związanych z działaniem strony (poczta e-mail, DNSy, hosting)

To tylko podstawowe metody, ale w większości przypadków powinny one uchronić Was (i Wasze strony WWW) przed większością ataków, zwłaszcza tych zautomatyzowanych, które zazwyczaj polują na te najmniej zabezpieczone i/lub niezaktualizowane strony.

- Zakupy w sklepie Bambu Lab bez podatku VAT, czyli rejestracja jako B2B oraz specjalny link do specjalnego sklepu - 1970-01-01

- W Home Assistant 2024.7 w końcu można bezpośrednio z właściwości danego elementu zarządzać jego rozmiarem w cały jeszcze czas eksperymentalnym układzie „sekcje” - 1970-01-01

- Sprzedajesz drona DJI? Usuń go ze swojego konta. Kupujesz używanego drona DJI? Zadbaj, by dotychczasowy właściciel usunął go ze swojego konta! - 1970-01-01

Miałem starą stronę na WP i był dobry powód odnowić jej :)