Od kilku dni przymierzam się do napisania wpisu pokazującego – na konkretnych przykładach – jak ważne jest aktualizowanie (nie tylko) stron internetowych, zwłaszcza, jak działają na jakimś bardziej złożonym skrypcie/systemie, jak np. WordPress, gdzie dodatkowo zazwyczaj na każdej stronie znajdziemy przynajmniej kilka(naście) mniej lub bardziej rozbudowanych wtyczek.

A tymczasem głośno zrobiło się o szkodniku WannaCry, który szturmem podbił serca komputery swoich ofiar, przy okazji szyfrując dane, które może rozszyfrować za „jedyne” 300-600 $.

Spis treści w artykule

WannaCry Ransomware

WannaCry nie jest ani pierwszym, ani najbardziej „przebiegłym” szkodnikiem tego typu. Ale na pewno zajmuje podium, jeśli chodzi o szybkość infekcji, co w dużej mierze wynika ze sposobu działania. Jak możemy przeczytać choćby na stronie CERT Polska, skala infekcji w ciągu właściwie 1 dnia to 200 000 komputerów w 100 krajach:

WannaCry (inne nazwy WCry, WannaCrypt, WanaCrypt0r) jest bardzo skutecznym w swoim działaniu złośliwym oprogramowaniem typu ransomware, które 12 maja swoim zasięgiem objęło ponad 100 krajów i 200 tysięcy komputerów z systemem operacyjnym Windows.

Ofiarami padły takie instytucje jak: brytyjska służba zdrowia, Nissan, Telefonica, FedEx, rosyjskie banki i koleje państwowe, indyjskie linie lotnicze Shaheen Airlines oraz włoskie uniwersytety.

Co ciekawe, przy takiej skali prawdopodobny zysk autorów jest relatywnie niewielki:

Kampania WannaCry mimo ogromnego zasięgu nie odniosła sukcesu komercyjnego – zdecydowało się zapłacić około 200 osób, a całkowita suma wpłat wynosi około 50 tysięcy dolarów.

Szkodnik (ransomware) po zarażeniu komputera pierwszej ofiary w danej sieci natychmiast rozgląda się za innymi, podatnymi urządzeniami w lokalnej sieci LAN, którymi mogą być nie tylko komputery, ale urządzenia przemysłowe, bankomaty, a nawet… sprzęt medyczny.

Złośliwe oprogramowanie propaguje się za pomocą exploita o nazwie kodowej EternalBlue opracowanego przez amerykańską agencję bezpieczeństwa (NSA). Exploit został udostępniony publicznie za sprawą grupy Shadow Brokers, która wcześniej również udostępniła narzędzia komórki Tailored Access Operations działającej w NSA.

EternalBlue wykorzystuje lukę w obsłudze protokołu Microsoft Server Message Block 1.0 (SMBv1) pozwalającą na zdalne wykonanie dostarczonego kodu na komputerze ofiary. W ten sposób instalowana jest tylna furtka Double Pulsar, również z pakietu NSA

iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com

W całej historii jest jeszcze jeden ciekawy wątek – 12 maja została zarejestrowana domena, która – jak wiele na to wskazuje – ma sporo wspólnego z atakiem, a konkretnie rozprzestrzenianiem się szkodnika:

iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.comI tym razem nie należy tej domeny blokować – wręcz przeciwnie, szkodnik powinien móc połączyć się z tą domeną, dzięki czemu… zaprzestanie ataku (przynajmniej takie informacje pojawiły się w internecie).

Aktualizuj albo… płacz i (nie)płać

To na co ja chciałbym zwrócić uwagę, to fakt, że atak ten prawdopodobnie – bo analizy/poszukiwania dokładnego sposobu ataku cały czas trwają – nie byłby możliwy (przynajmniej nie w takiej skali), gdyby na komputerach były zainstalowane aktualizacje, które Microsoft wypuścił chyba jeszcze w marcu (dla wspieranych obecnie systemów operacyjnych z rodziny Windows), niebawem po wycieku exploitów wykorzystywanych przez NSA.

Wyjątkiem są niewspierane systemy, takie jak Windows XP, Windows 2003 Server i Vista (poza wyjątkami, ale to tylko dla tych, co muszą i słono ca to są gotowi zapłacić). Ale i na nie pojawiła się – w drodze wyjątku – łatka, choć „dla wszystkich” została upubliczniona już w trakcie ataku.

Oczywiście, jest jeszcze sporo „sympatyków XP”, ale poza jakimś dziwnym – wręcz masochistycznym – przywiązaniem nie jestem w stanie sobie logicznie wytłumaczyć korzystania z niego (zresztą pewnie sporo aktualnych „wyznawców” Windowsa XP pisoczyło na niego, broniąc Windowsa 98 ;-)). Jakby nie patrzeć, jest to już kilkunastoletni system operacyjny, który dawno powinien odejść na zasłużoną emeryturę.

Pewnym wyjątkiem są komputery, do których podłączone są specyficzne typy urządzeń, dla których nie ma sterowników do nowszych systemów, a zarazem są to na tyle drogie urządzenia, że nie można – racjonalnie – od tak sobie ich wymienić. Ale wtedy warto rozważyć, czy takie komputery nie powinny być odizolowane od reszty komputerów, a już na pewno od sieci internet.

Otwarte sieci WiFi

A przy okazji to też dobra okazja by napisać to, co powtarzam wszystkim znajomym – to, że gdzieś jest ogólnodostępna (i najczęściej bezpłatna) sieć WiFi, to nie znaczy, że od razu masz się z nią łączyć. Takie sieci to nie tylko potencjalne ryzyko związane z przechwyceniem wrażliwych danych (pomaga VPN), ale i potencjalne ryzyko infekcji – duża część szkodników rozprzestrzenia się właśnie w sieciach lokalnych (LAN).

No i pamiętajcie o kopiach zapasowych – byle, nie dostępnych bezpośrednio z Waszego komputera… ;-)

[Aktualizacja 2017.05.23]

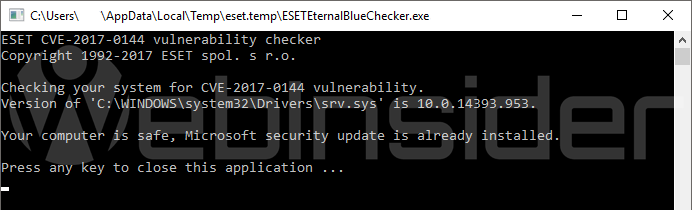

ESET EternalBlue Vulnerability Checker

Firma ESET opublikowała proste narzędzie EternalBlue Vulnerability Checker, dzięki któremu można sprawdzić, czy dany system jest podatny na błąd CVE-2017-0144 (EternalBlue), dzięki któremu WannaCry atakuje komputery. Wystarczy pobrać, uruchomić:

- Gen AI w Envato, czyli w ramach usługi Envato Elements mamy teraz dostęp do całego wachlarza narzędzi wspieranych przez AI - 1970-01-01

- DJI Mini 5 Pro, czyli mały dron z klasą C0, a spore zamieszanie, bo niby sub250, a jednak waży powyżej 250 gramów - 1970-01-01

- W Home Assistant 2025.6 w końcu mamy przypisanie struktury menu bocznego (sidebar) do konta użytkownika, więc teraz pora jeszcze na kolory (motyw) - 1970-01-01