Pierwsze informacje na temat podejrzanych wiadomości z eFakturami od PGE dostałem od moich znajomych/klientów chyba 1 czerwca, ale w tamtym urlopowym okresie raczej interesował mnie hamak, chłodne… mleko, i moje psy (choć to raczej niezmienne) niż tworzenie nowych wpisów, więc tylko poprosiłem o przesłanie kopii, oraz nieklikanie w żadne odnośniki i/lub otwieranie załączników, które znajdują się w wiadomości (zresztą jest to standardowa procedura, którą zawsze powtarzam).

Spis treści w artykule

PGE (fałszywa) eFaktura za energię elektryczną

Pewnie o tym temacie bym nic nie pisał – w końcu minęło kilka urlopowych dni, ale cały czas cały czas otrzymuje nowe zapytania czy – co cieszy – wiadomości z informacją, że przesyłają mi kopie lewizny do analizy… ;-)

W związku z tym postanowiłem jednak poświęcić temu tematowi wpis, bo być może jeszcze znajdą się również wśród Was zainteresowani tematem.

Wiadomość e-mail

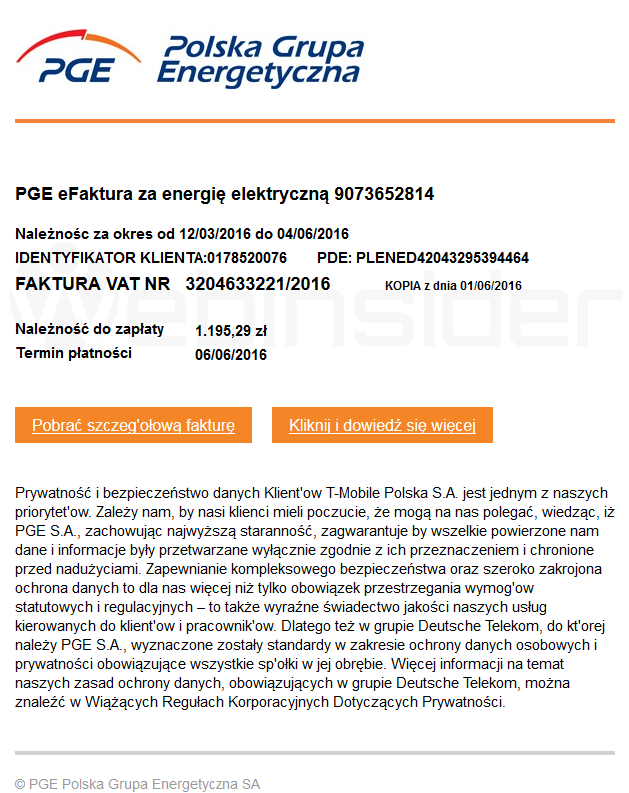

Wszystko zaczyna się dość klasycznie LINK – od wiadomości e-mail, która udaje wiadomość z PGE (Polska Grupa Energetyczna), choć już po adresie nadawcy widać, że coś tu jest nie tak:

Od: PGE eBOK <muhasebe@pekper*****vata.com.tr>

Temat: Faktura za energie elektryczna 9073652814

Dalej – w treści – jest trochę lepiej, ale od razu rzuca się w oczy brak polskich znaków diakrytycznych, choć dość wysoka kwota faktury i relatywnie krótki termin do zapłaty może uśpić czujność:

PGE eFaktura za energię elektryczną 9073652814

Należnośc za okres od 12/03/2016 do 04/06/2016

IDENTYFIKATOR KLIENTA:0178520076 PDE: PLENED42043295394464

FAKTURA VAT NR 3204633221/2016 KOPIA z dnia 01/06/2016Należność do zapłaty 1.195,29 zł

Termin płatności 06/06/2016

Oprócz tego mam 2 przyciski/linki, które kierują do tego samego miejsca:

http://labatontennis(kropeczka)ru/4XfHsqcCov1Y/[email protected]&num=fikcyjny-nr-klientaWWW, czyli pobierz szkodnika

Docelowa strona internetowa (WWW) nie licząc nieścisłości związanych z nazwą domeny (ebok-pge34 (.) org) wygląda dość wiarygodnie:

Plik JavaScript zamiast PDFa

Po przepisaniu kodu CAPTCHA następuje pobranie pliku Faktura_PGE.zip, w którym znajduje się plik Faktura_PGE.js, który – przynajmniej w pierwszej fazie ataku – odpowiada za zainfekowanie naszego systemu.

Oczywiście plik Faktura_PGE.js jest odpowiednio zaciemniony, tak by z jego zawartości niekoniecznie wynikało to, co się stanie po jego uruchomieniu.

Choć jestem trochę zaskoczony, że tak naprawdę typ pliku został podany na tacy, i nikt nawet nie bawił się w „.pif”, czy też „U+202e”.

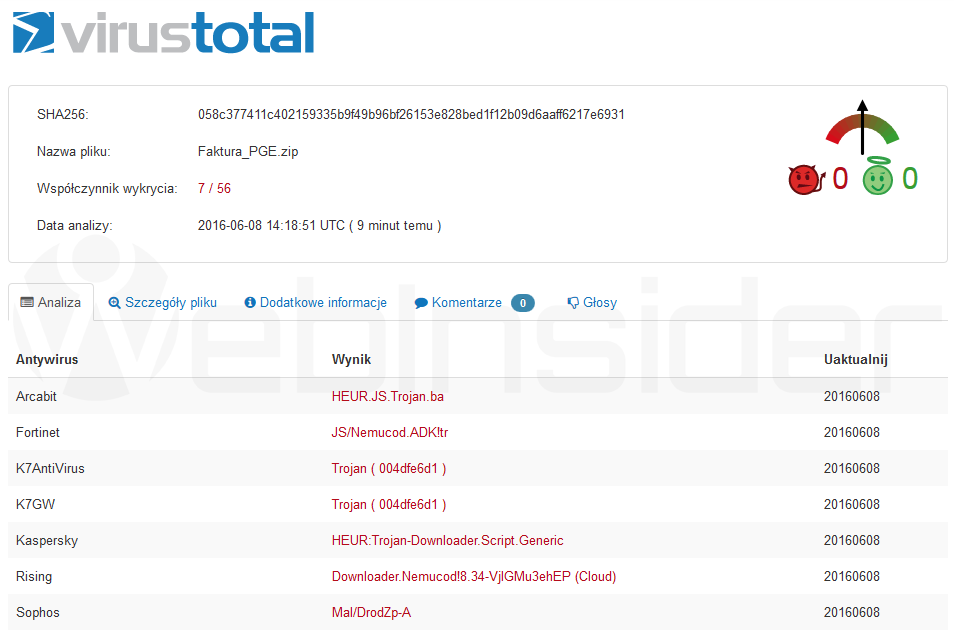

Antywirusy dalej w ciemnej… nocy

I mimo, że dziś 8 czerwca, a więc od pojawienia się pierwszych wiadomości tego typu minął tydzień, to wygląda na to, że antywirusy dalej sobie nie radzą z prawidłowym rozpoznaniem zagrożenia (może to wynikać z kwestii dynamicznego generowania pliku JS, maskowania i szyfrowania zawartości/kodu).

I tak plik Faktura_PGE.js wg serwisu VirusTotal rozpoznają tylko 3 programy z 55:

- Arcabit: HEUR.JS.Trojan.ba

- Fortinet: JS/Nemucod.ADK!tr

- Rising: Downloader.Nemucod!8.34-VjlGMu3ehEP (Cloud)

SHA256: ae814e5c34bf7dc9575a5a058523e14cd2ff846191ecb74e4f94d872d01c6130

Nazwa pliku: Faktura_PGE.js

Współczynnik wykrycia: 3 / 56

Data analizy: 2016-06-08 14:15:52 UTC

MD5 99185cd82541f4b4ab8deded22f37114

SHA1 d8287df49f7827a447168747f80cfb26c0a47dc0

SHA256 ae814e5c34bf7dc9575a5a058523e14cd2ff846191ecb74e4f94d872d01c6130

ssdeep96:B+1he8nJwx6o0jH3LBil3V5hTTUPJWYxBnBgMG7dATEC8YUX:BAe8nJ3jD3qhyJ9xrPG72TE5X

First submission 2016-06-08 13:14:34 UTC ( 1 godzina, 7 minut temu )

Last submission 2016-06-08 14:15:52 UTC ( 6 minut temu )

Nazwy plików ENDESA_FACTURA.js Faktura_PGE.js

W przypadku pliku Faktura_PGE.zip jest tylko odrobinę lepiej, bo tu problem zgłasza już 7 programów:

- Arcabit: HEUR.JS.Trojan.ba

- Fortinet: JS/Nemucod.ADK!tr

- K7AntiVirus: Trojan ( 004dfe6d1 )

- K7GW: Trojan ( 004dfe6d1 )

- Kaspersky: HEUR:Trojan-Downloader.Script.Generic

- Rising: Downloader.Nemucod!8.34-VjlGMu3ehEP (Cloud)

- Sophos: Mal/DrodZp-A

SHA256: 058c377411c402159335b9f49b96bf26153e828bed1f12b09d6aaff6217e6931

Nazwa pliku: Faktura_PGE.zip

Współczynnik wykrycia: 7 / 56

Data analizy: 2016-06-08 14:18:51 UTC ( 1 minuta temu )

MD5 8f06cb777e6be974f8255bfb2c19efa8

SHA1 931eb2c9bb6eef487cd394efd9294c76d735783e

SHA256 058c377411c402159335b9f49b96bf26153e828bed1f12b09d6aaff6217e6931

ssdeep48:9ngvwl1iFXDt70VNhwnQ5YXzbbA6DRwBS130cyXIm:KNTt70VNyhbbA6lLyXd

First submission 2016-06-08 14:18:51 UTC ( 3 minuty temu )

Last submission 2016-06-08 14:18:51 UTC ( 3 minuty temu )

Nazwy plików Faktura_PGE.zip

Co ciekawe – w żadnym z plików nie wykrywa zagrożenia Dr Web, a gdzieś mi się chyba obiło, że aktualnie oni jako jedyni oferują „alternatywne odszyfrowanie plików”…

Zaszyfrowane pliki

Niestety aktualnie z maszyn testowych dysponuje tylko Windows 10 x64, i na tym systemie szkodnik nie chce zadziałać (kolejny powód, by zaktualizować system ;-)), a na żadnym z komputerów „głównych” tego typu rozwiązań nie testuje, nawet pomimo posiadania kopii zapasowej systemu i najważniejszych plików.

Ale od znajomego wiem, że u niego w firmie efektem są zaszyfrowane wszystkie pliki na komputerze na którym został aktywowany szkodnik, oraz na dyskach sieciowych dostępnych z tego komputera.

Z informacji dostępnych m.in. w serwisie Bleeping Computer wynika, że być może ekipa z Dr Web jest w stanie odszyfrować pliki – jakieś 150 € + VAT (bezpłatnie dla osób, które miały aktywną licencję na ich oprogramowanie w momencie ataku).

Ale z racji tego, że wiele szkodników działa w podobny sposób (często modyfikuje się np. algorytm szyfrujący i ponownie zaszyfruje/spakuje by oszukać antywirusy, i uniemożliwić odszyfrowanie plików bez zapłacenia „okupu”), a nawet nazywa się dość podobnie warto dokładnie to zweryfikować – z tego co wiem, to przed wystawieniem faktury/rachunku ekipa z Dr Web prosi o kilka plików w celu sprawdzenia, czy faktycznie są w stanie odszyfrować dane.

Poszukaj wśród znajomych

Z racji tego, że ekipa z Dr Web informuje, że możliwe jest bezpłatne odszyfrowanie plików dla osób które miały aktywną licencje na ich oprogramowanie w momencie ataku (nie liczą się licencje zakupione po, ale przed) warto poszukać wśród znajomych, czy ktoś nie ma akurat takiej licencji na ich oprogramowanie i nie mógłby wystąpić z prośbą o pomoc „w Waszym imieniu”.

Zakładam, że w tej sytuacji można również spodziewać się wysypu ofert (od)sprzedaży „po okazyjnej cenie” licencji na ich oprogramowanie… ;-)

Komunikat na stronie PGE

Na stronie PGE pojawił się komunikat z ostrzeżeniem o ataku:

PGE ostrzega: wiadomość e-mail z tytułem „eFaktura za energię elektryczną” może zawierać groźnego wirusa

Na skrzynki e-mailowe klientów PGE w całym kraju trafiają wiadomości zatytułowane „eFaktura za energię elektryczną (numer faktury)”. W wiadomości pojawia się informacja, że jest to eFaktura wystawiona przez PGE Polską Grupę Energetyczną. Informujemy, że PGE nie jest nadawcą tych wiadomości, a fałszywy e-mail może stanowić zagrożenie niebezpiecznym wirusem typu „trojan”. Więcej informacji znajduje się na naszej stronie www.pge-obrot.pl. W przypadku otrzymania niebezpiecznej wiadomości prosimy o kontakt z naszym konsultantem pod numerem telefonu 422 222 298.

- Gen AI w Envato, czyli w ramach usługi Envato Elements mamy teraz dostęp do całego wachlarza narzędzi wspieranych przez AI - 1970-01-01

- DJI Mini 5 Pro, czyli mały dron z klasą C0, a spore zamieszanie, bo niby sub250, a jednak waży powyżej 250 gramów - 1970-01-01

- W Home Assistant 2025.6 w końcu mamy przypisanie struktury menu bocznego (sidebar) do konta użytkownika, więc teraz pora jeszcze na kolory (motyw) - 1970-01-01

o dobra, a jak już się otworzyło i wszystko zostało zaszyfrowane to jak odszyfrować? jakieś oprogramowanie, firma specjalistyczna odzyskiwania danych? etc?

Na obecną chwilę jeśli nie masz kopii zapasowych (niezaszyfrowanych) to raczej musisz szykować się na wydatki. Okupu raczej nie warto płacić, bo tylko utwierdzasz atakujących, że w ten sposób mogą zarobić.

Na obecną chwile zostaje Ci właściwie tylko Dr Web za 150 € + VAT (chyba, że miałeś wykupiona licencję na ich oprogramowanie w chwili ataku – wtedy możesz liczyć na darmowe odszyfrowanie plików), lub poczekać, aż pojawią się skuteczne (i darmowe lub choćby tańsze) rozwiązania.

Ew. poszukaj wśród znajomych kogoś z aktywną (w momencie ataku) licencją na oprogramowanie Dr Web, i niech on zgłosi się w Twoim imieniu/za Ciebie…

Mamy pełno podobnych zgłoszeń i nie do końca jest tak, jak pisze autor. Firma Doctor Web oferuje odszyfrowanie plików, ale po ransomware Apocalypse, który też dodaje rozszerzenie .encrypted

Narzędzia te są ogólnie dostępne za darmo. Natomiast nic nie stoi na przeszkodzie, aby firma Doctor Web, aby oferowała za opłatą odzyskanie plików.

Mnie nie dziwi, że na VirusTotal oprogramowanie Dr.Web nie wykrywało nic. VT zawierać może inne wersje silników antywirusowych oraz nie wszystkie mechanizmy detekcji. Piszą o tym sami właściciele VirusTotal – a więc firma Google.

Na Cryptolockera na razie nie ma metody na odszyfrowanie plików. Pliki szyfrowane są asymetrycznym algorytmem RSA-2048 lub z kluczem o długości 4086. Do tej pory w procesie faktoryzacji udało się złamać klucz o długości 768 bitów.

W tym spamie z wykorzystaniem wizerunku PGE załączany jest właśnie Cryptolocker.

Dzięki za dodatkowe informacje. Nie wiem jak wygląda dokładnie sytuacja z Dr Web i odszyfrowaniem plików zaszyfrowanych tą konkretną wersją „programu” Crypt0L0cker (to się chyba zmienia tak dynamicznie, że…), bo nie korzystałem (i na szczęście nie musiałem) z ich usług w tym zakresie, a informacje o ew. szansie na takie odszyfrowanie podałem za wpisami na forum Bleeping Computer (link we wpisie), choć możliwe, że dotyczy to innej wersji. Możliwe też, że w tym samym ataku (chodzi o fakturę PGE) zostało użyte więcej niż jedna wersja szkodnika (w każdym razie na pewno pliki mają inne skróty, ale to może wynikać choćby z maskowania/szyfrowania).

Z Dr Web i VirusTotal miał być taki mały żarcik dla rozluźnienia (stąd buźka), ale być może za bardzo się tekst rozciągnął i zamiar się nie udał. Na wszelki wypadek zmodyfikowałem tekst tak, by nie było większych wątpliwości.

Jest metoda :)

[—-]

„Igorze”, już kiedyś Ci w tej sprawie odpisywałem, i nic się w tym temacie nie zmieniło…

Wystarczy, że korzystasz z polskiego produktu Arcabit. Nawet jeśli coś zaszyfruje Ci dokumenty, moduł SafeStorage w tym samym czasie utworzy automatycznie kopie zapasową.

Wystarczy tylko uruchomić moduł, zaznaczyć co chcesz przywrócić i zrobione.

Świetna sprawa. Nie pamiętasz o żadnych kopiach, program robi to w tle za Ciebie na bieżąco.

Nie wiem czy to nieudolna próba reklamy, czy… autentyczny komentarz nad wyraz zafascynowanego użytkownika, ale jak spojrzymy poza marketingową otoczkę, to rozwiązanie nie wydaje się już takie w 100% skuteczne – jest to normalne wersjonowanie plików, a więc zachowuje ostatnie 5 wersji pliku. Wystarczy, że szkodnik zmodyfikuje program np. 6 razy, lub dobierze się do bazy z kopią plików. Dodatkowo nie chroni to np. przed zaszyfrowaniem całego dysku czy choćby partycji systemowej, a i takie przypadki się zdarzają.

Nie chroni też wszystkich plików – a tylko wybrane ich rodzaje, i choć lista rozszerzeń teoretycznie wygląda sensownie, to obecnie nie znajdziemy tam np. archiwów ZIP/RAR/7zip.

Tak naprawdę jest to zwykły mechanizm zautomatyzowanej kopii zapasowej (przechowywanej lokalnie!), ograniczonej do monitorowania zmian w konkretnych typach plików. Fajnie, ale bez rewolucji – tego typu rozwiązania oferują również popularne dyski chmurowe, czy rozwiązania kopii zapasowych (gdzie jest o tyle lepiej, że dane są/mogą być przechowywane również w innej lokalizacji, np. na wypadek zaszyfrowania całego dysku, a i nie jesteśmy ograniczeni do kilkunastu wybranych typów plików).

Oczywiście, jak ktoś i tak korzysta z tego programu, to warto taką opcję aktywować, ale nie ma co oczekiwać nie wiadomo jakich cudów…

Sprawdź dokładniej jak działa ten mechanizm ;)

Szkodnik nie ma dostępu do kopii utworzonej przez SS, więc nie ma możliwości jej zaszyfrowania. Co do przechowywania… po co nam 10 kopii tego samego dokumentu?

A niech szyfruje sobie i milion razy, SS zachowa tylko kilka „najnowszych”.

Lista obsługiwanych rozszerzeń z tego co mi wiadomo jest obecnie ogromna, w tym również

róznego rodzaju pliki .zip, .rar itp. itd.

Możesz wybrać inną lokalizację przechowywania plików SS np. na dysku zewnętrznym lub

lokalizacji sieciowej.

Ja nie twierdzę, że jest to złe rozwiązanie, tylko tyle, że nie ma tu nic rewolucyjnego (a poza tym nie lubię SPAMowania ;-)).

Nie ma znaczenia jak działa mechanizm, bo program szyfrujący jak będzie chciał się dobrać do plików, to się dobierze – jeśli tylko będą dostępne z danego komputera (dyski lokalne, podłączone USB, czy dostępne zasoby sieciowe).

Zresztą na jednej z podanych przez Ciebie stron znajdziemy – oprócz ograniczonej liczby rozszerzeń – również taką informację:

Świetnie, o ile nie zostanie zamknięty ów „monitor behawioralny” (brzmi poważnie, ale to zwykły proces pilnujący dostępu do określonych typów plików), bo wtedy z ochrony nici, a niektóre szkodniki od dawna swoje działanie zaczynają od eliminacji programów ochronnych z pamięci (czasem jest to łatwiejsze, czasem trudniejsze).

Trochę rozbawił mnie też fragment:

Czyli ochroną „bezpiecznych kopii” przed zaszyfrowaniem jest brak rozszerzenia, dzięki czemu szkodniki szyfrujące tylko wybrane/zdefiniowane typy plików powinny je pominąć… hm… A co w przypadku szkodników, które szyfrują wszystkie pliki poza tymi z „listy wyjątków”, a które są niezbędne do działania systemu?!? O tych szyfrujących całe dyski nawet nie będę się rozpisywał… ;-)

Wczoraj miałem atak i nie wiem co mnie przyćmiło ale otwarłem ten plik *.js. Na komputerze mam aktulany WIN 10 64 bit. Usunąłem wirusa z za pomocą Kaspersky (zainstalowałem go po ataku), sprawdziłem dysk w poszukiwaniu plików *.encrypted (nic nie znalazłem). Czy mam rozumieć, że mi się udało? Dziękuję z góry za podpowiedź

Jest spora szansa, że faktycznie się udało, gdyż akurat ten wirus ponoć szyfruje dość szybko (szybki algorytm, stały klucz), choć na wszelki wypadek najważniejsze dane (np. jakieś dokumenty) i tak bym zarchiwizował na jakimś zewnętrznym nośniku. Ja również testowałem tego wirusa (o ile tak go można nazywać) na Windows 10 x64, i nie udało mu się nawet prawidłowo uruchomić (nie wiem czy to zasługa zabezpieczeń, czy akurat nie lubi wirtualnych maszyn).

Na zaszyfrowanie plików trojan potrzebuje kilku minut, pliki mają rozszerzenie encrypted. W tej chwili nie ma ogólnodostępnego nrzędzia do rozszyfrowania plików, jednak firma dr web potrafi to robić.

Witam,

Otwarłam dzisiaj tą fałszywą fakturę i kliknełam na: Pobrać szczegółową fakturę i Kliknij aby dowiedzieć się więcej i otwarły się jakieś obce strony ale nie zauważyłam żeby coś ściągało się na komputer? Jak sprawdzić na komputerze, czy mam tego wirusa? I czy można przez tego wirusa stracić pieniądze z konta? Proszę o szybką odpowiedź

Pozdrawiam

Wersja o której ja czytałem (bo test na wirtualnej maszynie się nie udał – błąd w skrypcie/aplikacji) nie wykazywała żadnych działań związanych z bezpośrednim wykradaniem środków z rachunków bankowych, a tylko szyfrowała pliki/dane znajdujące się na niepodłączony do komputera nośnikach (dyski, pamięci flash, udostępnione zasoby sieciowe), więc jeśli stracisz pieniądze z konta, to tylko dlatego, że wykosztujesz się na odszyfrowanie danych…

Możesz poszukać w systemie plików z rozszerzeniem „encrypted” – jeśli w krótkim czasie (10-15 minut) ich nie będzie, to jest duża szansa, że tym razem Ci się upiekło.

Znalazło taki plik: system.my.encrypted.root 281 KB ale on jest z 2009 r. to chyba nie to? Ja weszłam w tą fakturę nacisnełam to 'pobierz’ i nie włączyła mi się ta stronka z niby PGE tylko strona znanepary(.pl) i jak nacisnełam na Dowiedz się więcej to też mi się pokazało strona znanepary(.pl) i poniżej pisało, że żądana strona nie istnieje czy coś w tym stylu więc żadnego kodu nie wpisywałam bo nawet nie było gdzie ;-) Jestem więc 'czysta’?

Jak znalazło Ci tylko ten jeden plik, to prawdopodobnie OK – choć to oznacza, że już kiedyś (niekoniecznie 2009, a być może bardziej współcześnie) miałaś innego szkodnika tego typu, a więc tym bardziej – na przyszłość – zalecam ostrożność.

Co do podanej przez Ciebie strony – nie wiem czy serwują coś „ekstra”, ale strona wygląda na ubogiego (bardzo ubogiego) kuzyna Pudelka…

Co do tego czy jesteś czysta… hm… rozumiem, że chodzi o Twój komputer? ;-) Nie mam pojęcia, z jednej strony wygląda na to, że upiekło Ci się (tym razem) z zaszyfrowaniem danych na komputerze, ale z drugiej strony na podstawie tego co przeczytałem, to bez porządnego przeskanowania nie zalogowałbym się (nawet) do banku na Twoim komputerze…

Ten laptop mam dopiero drugi rok więc nie możliwe, że plik jest z 2009 roku chyba…

Nie wpisywałam żadnego CAPTCHA… W ogóle nie otwarła mi sie ta strona z PGE tylko ta znanepary(.pl). To chyba nie jest możliwe żeby w takim razie pobrał się ten plik z eFakturą na latopie? Dorze rozumiem?

Czyli co mogę jeszcze zrobić? Ewentualnie jakim dobrym programem przeskanować laptop?

Raczej jest OK, choć trochę zastanawia mnie ta strona – coś spowodowało, że się uruchomiła właśnie ona…

Dzisiaj kilka razy próbowałam klikać jeszcze w to: „Pobierz szczegółową fakturę” i Kliknij i dowiedz się więcej” i za każdym razem włącza się stronka znanepary(.pl) i jest napisane, że pożądana strona nie istnieje. Może sobie chociaż przeskanuje komputer ale jaki program poleciłbyś?

Jutro Ci odp, bo teraz już tylko z telefonu… i na wszelki wypadek nie klikając więcej, chyba, że to autentyczna wiadomość z PGE, i autentyczna faktura… :-)

OK w takim razie czekam do jutra :-)

Dzięki za odpowiedzi. To napewno nie jest prawdziwa faktura, wygląda dokładnie tak samo jak ta na załączonym obrazku, moge Ci przesłać na e-mail jak chcesz? ;-)

Do jutra, Pozdrawiam

Wprawdzie wszystko wskazuje na to, że tym razem upiekło Ci się, ale na przyszłość radzę bardziej uważać, bo może się skończyć gorzej… Na wszelki wypadek i tak bym sprawdził na Twoim miejscu system:

Zapoznaj się też z moim archiwalnym wpisem, w którym starałem się opisać i zebrać w całość różne metody ataków…

Jeszcze tylko dopiszę, jeżeli to coś pomoże, że e-mail dostałam z adresu: [email protected]

Nie, raczej nic to nie znaczy, bo tam jest sporo adresów używanych – zwłaszcza że część adresów używanych do rozsyłania wiadomości jest wykorzystywana bez wiedzy ich właścicieli…

Sysinternals + VirusTotal – skąd mogę to pobrać? To się jakoś razem pobiera czy jak? Bo w tym programie VirusTotal to można tylko jeden plik przeskanować, max 128 MB.

Przeczytałam drugi link i tak myślę, że może powinnam Antywirusa zmienić. Teraz mam COMODO, laptop jest firmowy. Czy możesz mi polecić jakiś program dla firm darmowy antywirus?

Linki do Sysinternals + opis jak przeprowadzić skanowanie znajdziesz we wpisie, który w przedostatniej (licząc, ze ta odpowiedź jest ostatnia) odpowiedzi na Twój komentarz udzieliłem…

Co do antywirusa – ciężko coś mi powiedzieć, raz jeden wypada lepiej, innym razem inny… Nic nie zastąpi rozsądku osoby siedzącej przed komputerem… :-)

Hej, ja zobaczyłam maila od 'PGE’ na telefonie (iPhone, jeśli to może mieć znaczenie). Otworzyłam jedynie maila, nie klikałam w żadne załączniki. Pogooglowałam i zorietnowałam się, że to fake. Od razu usunęłam maila. Czy samo otwarcie maila jest groźne?

Teoretycznie można w ten sposób (spróbować) zaatakować również telefon, ale akurat ten atak jest nakierowany na użytkowników komputerów z systemem Windows, bo to tu jest większa szansa na „nakłonienie” użytkownika do zapłaty „okupu” za odzyskanie swoich danych – w przypadku telefonu zapewne większość użytkowników porostu by przywróciło do ustawień fabrycznych…