Będzie krótko, bo tu nie ma co się rozpisywać, tylko trzeba łatać tam gdzie jest taka potrzeba… i możliwość.

CVE-2016-10229, czyli groźny pakiet UDP

Błąd oznaczony CVE-2016-10229 dotyczy sporej części (większości?) systemów bazujących na jądrze systemu Linux (Linux kernel) w wersji starszej niż 4.5, i pozwala na wykonanie kodu z uprawnieniami jądra za pomocą pakietu UDP:

udp.c in the Linux kernel before 4.5 allows remote attackers to execute arbitrary code via UDP traffic that triggers an unsafe second checksum calculation during execution of a recv system call with the MSG_PEEK flag.

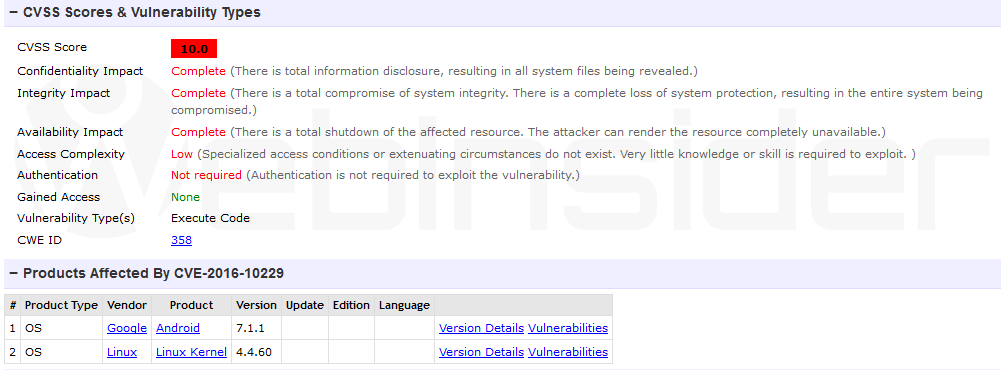

O powadze sytuacji niech świadczy choćby „wskaźnik” CVSS (Common Vulnerability Scoring Syste), który w przypadku tego błędu wynosi 10:

O ile w przypadku komputerów czy serwerów aktualizacja rozwiązuje problem, to w przypadku telefonów może być już większy problem, bo wszyscy chyba wiemy jak to z aktualizacjami jest…

- Zakupy w sklepie Bambu Lab bez podatku VAT, czyli rejestracja jako B2B oraz specjalny link do specjalnego sklepu - 1970-01-01

- W Home Assistant 2024.7 w końcu można bezpośrednio z właściwości danego elementu zarządzać jego rozmiarem w cały jeszcze czas eksperymentalnym układzie „sekcje” - 1970-01-01

- Sprzedajesz drona DJI? Usuń go ze swojego konta. Kupujesz używanego drona DJI? Zadbaj, by dotychczasowy właściciel usunął go ze swojego konta! - 1970-01-01